Check Point Researchが2025年7月31日に公表した2025年第2四半期ランサムウェア・レポートによると、ランサムウェア「カーテル」を運営するDragonForceが前四半期に大幅な成長を遂げた。これは2025年4月にRansomHubが突然消失したことが主因である。

DragonForceは2023年にデビューし、収益分配プログラムでアフィリエイトが独自のブランド名で活動しながら同グループのインフラを活用できる「カーテル」モデルを採用している。同グループはカーテル運営を正式発表し、現在までにダークウェブのリークサイトで250人以上の被害者を主張している。前四半期だけで58人の被害者を記録した。

一方、RansomHubの消失により影響を受けたアフィリエイトの多くがQilinに移行したため、Qilinの活動は2025年第2四半期にほぼ倍増し、月平均35人から約70人の被害者数に跳ね上がった。Qilinは2022年から活動する確立されたRaaSグループで、専用管理パネルを通じて暗号化ツールや交渉インフラをアフィリエイトに提供している。

ランサムウェア業界では暗号化攻撃からデータ窃取・公開を主手段とする恐喝への戦術変化も観察されている。

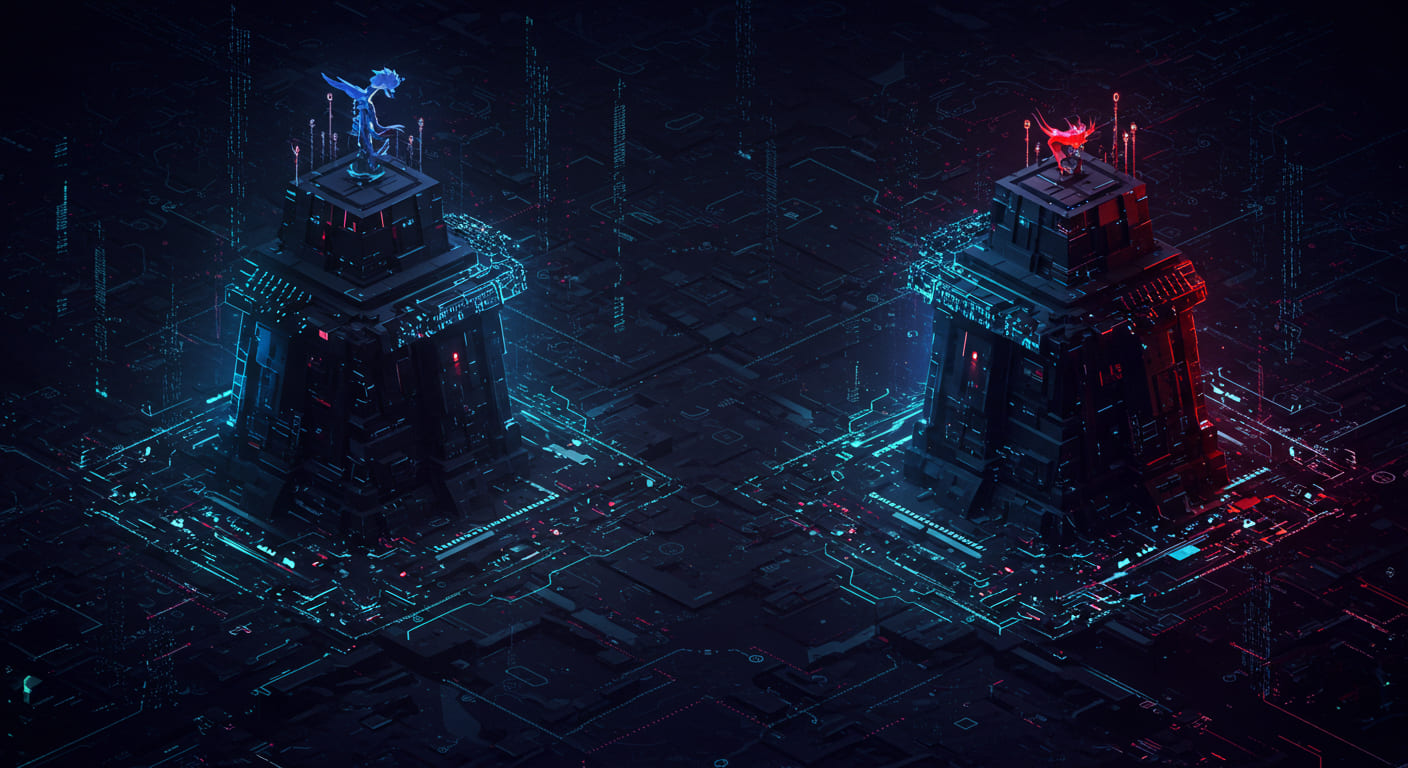

From: ![]() DragonForce Ransom Cartel Profits Off Rivals’ Demise

DragonForce Ransom Cartel Profits Off Rivals’ Demise

【編集部解説】

今回のCheck Point Researchレポートが示すランサムウェア業界の変化は、サイバー犯罪エコシステムの成熟を象徴する重要な転換点として位置づけられます。

DragonForceの「カーテル」モデルが示す新潮流

DragonForceが採用する「カーテル」モデルは、従来のRaaSモデルを進化させた革新的な仕組みです。このモデルでは、アフィリエイトがDragonForceのインフラストラクチャを利用しながら、独自のブランド名で攻撃活動を展開できます。収益分配も80/20であり、アフィリエイト側に手厚い配分となっています。これは、優秀なハッカーを獲得するための戦略的な判断といえるでしょう。

AI技術の組み込みが意味すること

特に注目すべきは、Global Groupが提供する「AI支援の交渉サポート」です。この機能は、被害者との交渉において心理的圧力を細かく調整し、恐喝の成功率向上を目指しています。AI技術の民主化が進む中、サイバー犯罪者もこうした先端技術を積極的に活用し始めており、攻撃の自動化と効率化が加速しています。

Qilinの台頭と市場シェア拡大

複数の調査機関のデータによると、Qilinは2025年第2四半期に最も活発なランサムウェアグループとなりました。Cyble Researchのデータでは、Qilinは6月単月で86件の攻撃を記録し、2位グループを50件以上引き離して圧倒的な首位を獲得しています。この急成長は、RansomHubやLockBitなどの大手グループの衰退と直接的な関連があります。

ランサムウェア業界の統合が持つ意味

RansomHubの突然の消失とQilinによる市場シェア獲得は、サイバー犯罪業界における企業買収のような現象です。Check Point Researchのデータによると、Qilinは第1四半期の95件から第2四半期の151件へと攻撃数を59%増加させており、ランサムウェア攻撃が組織化・産業化されていることを明確に示しています。

セキュリティ業界への影響と対策

この統合トレンドは、セキュリティ業界にとって新たな挑戦を提起します。従来のように個別のランサムウェアグループを追跡・対策するのではなく、より柔軟で協調的な脅威アクターへの対応が必要となります。また、DragonForceが英国小売業界を集中的に攻撃した事例は、業界特化型の攻撃キャンペーンが増加している傾向を示しており、企業は業界固有の脅威情報を重視する必要があります。

長期的視点での影響

このカーテル化は、ランサムウェア業界の「プラットフォーム経済化」を意味します。Amazon Web Servicesがクラウドサービスの基盤を提供するように、DragonForceは犯罪活動の基盤を提供し、多様なアクターが参入できる環境を構築しています。この構造変化により、今後はより多様で予測困難な攻撃パターンが出現する可能性が高まっています。

【用語解説】

RaaS(Ransomware-as-a-Service)

ランサムウェアをサービスとして提供するビジネスモデルである。開発者がランサムウェアのツールとインフラを提供し、攻撃実行者(アフィリエイト)が実際の攻撃を行い、収益を分配する仕組みだ。

ダークウェブ・リークサイト(DLS:Dedicated Leak Site)

ランサムウェアグループが窃取したデータを公開する専用サイトである。身代金が支払われない場合に被害者の機密情報を段階的に公開し、圧力をかける手段として使用される。

二重恐喝(Double Extortion)

データを暗号化するだけでなく、事前に窃取したデータの公開も脅しとして使う攻撃手法である。被害者は復号と情報漏洩回避の両方を理由に支払いを迫られる。

カーテル・モデル

DragonForceが採用する新しいRaaS運営方式である。アフィリエイトが独自ブランド名で活動しながら、DragonForceのインフラストラクチャを利用できる仕組みで、収益の80%がアフィリエイトに、20%がDragonForceに配分される。

Golang(Go言語)

Googleが開発したプログラミング言語である。クロスプラットフォーム対応が容易で、Windows、Linux、ESXiサーバーなど複数の環境で動作するランサムウェア開発に適している。

Rust言語

システムプログラミング向けのプログラミング言語である。高い安全性とパフォーマンスを持ち、近年ランサムウェア開発に使用される事例が増加している。

ESXiサーバー

VMwareが提供するサーバー仮想化ソフトウェアである。企業の重要なシステムを統合運用するため、ランサムウェアの標的となりやすい。

【参考リンク】

Check Point Software Technologies(外部)

今回のレポートを発表したイスラエル発のサイバーセキュリティ企業公式サイト

Check Point Research(外部)

Check Point Softwareの脅威研究部門で定期的にランサムウェアレポートを公開

Ransomware.live(外部)

各ランサムウェアグループの被害者リストとリークサイト情報を監視する追跡サイト

Cyble Research(外部)

インド発のサイバー脅威インテリジェンス企業でランサムウェア月次統計を公開

【参考記事】

The State of Ransomware Q2 2025(外部)

Check Point Research発表の公式レポートで今回記事の基となった一次資料

Top Ransomware Groups June 2025: Qilin Reclaims the Top Spot(外部)

Qilinが2025年6月に86件の攻撃で圧倒的首位を獲得したことを報告

Ransomware gangs capitalize on law enforcement disruptions(外部)

RansomHub消失とQilinのアフィリエイト獲得競争について詳述した分析記事

【脅威分析レポート】ランサムウェアグループが次々に崩壊し、Qilinが支配権を掌握(外部)

Cybereasonによる日本語でのQilin台頭プロセスの詳細解説記事

Global Ransomware Attacks Plummet 43% in Q2 2025(外部)

2025年Q2のランサムウェア攻撃43%減少とQilinの市場支配について報告

【編集部後記】

今回のランサムウェア業界の動向を見ていて、私たちは複雑な気持ちになります。技術の進歩がサイバー犯罪の高度化にも利用される現実を、どう受け止めるべきでしょうか。

AIを活用した交渉システムやカーテル型のビジネスモデルなど、ある意味では「イノベーション」とも言える手法が悪用されている状況です。皆さんの企業や組織では、このような脅威の進化にどう備えていらっしゃいますか?

また、法執行機関の摘発により大手グループが消失する一方で、新たなグループが台頭する「もぐら叩き」現象についても気になります。テクノロジーの光と影を同時に見つめながら、私たち自身がどのような未来を選択していくべきか、ぜひご意見をお聞かせください。