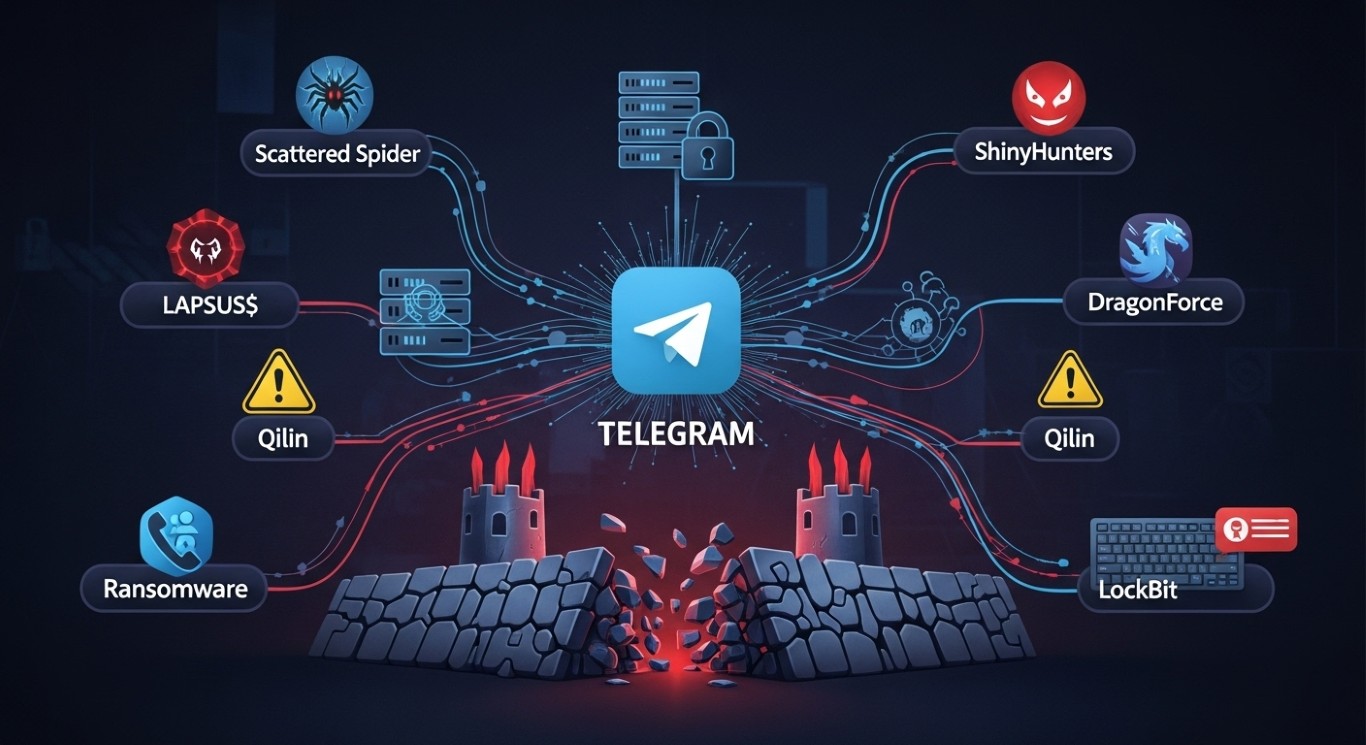

Scattered Spider、LAPSUS$、ShinyHuntersの3つのサイバー犯罪グループが連合体を形成し、2025年8月8日以降、Scattered LAPSUS$ Hunters(SLH)として活動している。

同グループはTelegramチャネルを少なくとも16回削除・再作成し、データ恐喝攻撃を実施している。恐喝即座サービス(EaaS)の提供を示唆し、他のアフィリエイトが参加可能である。Shinycorp、UNC5537、UNC3944、UNC6040などの脅威クラスターで活動の重複が見られる。成員は圧力キャンペーンへの参加を最小支払額100ドルで勧誘、さらにカスタムランサムウェア「Sh1nySp1d3r」の開発を示唆している。

また、DragonForceはtruesight.sysおよびrentdrv2.sysなどの脆弱性あるドライバーを悪用した新マルウェアを用いた攻撃を行っている。DragonForceはQilinおよびLockBitと提携し、技術・リソース・インフラの共有を促進している。Scattered Spiderはアフィリエイトとして機能し、社会工学によって対象に侵入後、リモートアクセスツールをデプロイしている。

From: ![]() A Cybercrime Merger Like No Other — Scattered Spider, LAPSUS$, and ShinyHunters Join Forces

A Cybercrime Merger Like No Other — Scattered Spider, LAPSUS$, and ShinyHunters Join Forces

【編集部解説】

Scattered LAPSUS$ Hunters(SLH)の出現は、単なる犯罪グループ間の一時的な協力ではなく、サイバー犯罪エコシステムにおける構造的な変化を示唆しています。2025年8月に発足したこのグループは、Scattered Spider、LAPSUS$、ShinyHuntersという3つの著名な脅威グループを統合し、「The Com」と呼ばれるより広い犯罪ネットワーク内で活動を展開しています。

SLHの最大の特徴は、恐喝即座サービス(EaaS)モデルの採用です。これにより、グループ自体が直接被害企業を攻撃するのではなく、他の犯罪アクターがSLHの「ブランド」と知名度を借りて恐喝活動を行える仕組みが実現されました。最小支払額100ドルで参加可能というハードルの低さは、参入障壁を極度に低下させ、サイバー犯罪の民主化を加速させています。

Telegramの役割の進化も注目に値します。同プラットフォームは単なる情報発信の場ではなく、コマンドセンター機能を持つ運用基盤となっています。2025年8月8日以降、SLHのチャネルは少なくとも16回削除・再作成されていますが、これはプラットフォーム側の対策に対する彼らの高い適応能力を示すものです。ハクティビストグループのような「劇的なブランディング」と「評判の再利用」は、犯罪行為に対して社会的正当性を付与しようとする意図が垣間見えます。

一方、ランサムウェア領域ではさらに深刻な動きが進行しています。DragonForce、Qilin、LockBitは技術・リソース・インフラストラクチャを共有するカルテルを形成し、複数の有力なランサムウェアグループが統合されています。Qilinが現在最も活動的なランサムウェアグループの一つとして追跡されている現状は、単一の脅威グループの活動規模を超えています。

Scattered Spiderがこれらのランサムウェアグループのアフィリエイトとして機能する構造は、特に危機的です。社会工学による初期アクセス(スピアフィッシング、vishingなど)から、ScreenConnect、AnyDesk、TeamViewerなどのリモートアクセスツール経由の広範な偵察を経て、最終的にDragonForceなどのランサムウェアが展開される一連の攻撃フローが確立されています。

Conti漏洩ソースコードの活用も重要です。DragonForceがContiコードの機能をそのまま保持しつつ、暗号化された設定を加えることで、「ダークな後継者」を創造した事実は、犯罪インフラストラクチャの継続性と進化を示しています。

規制当局にとって最大の課題は、これらグループの「流動的で分散した」特性にあります。Trustwaveの分析では、少なくとも5人未満のコア運営者が30以上のアクティブなハンドルを操作していることが明らかになっており、各種容易化技術によってアトリビューション(属性特定)が極めて困難になっています。さらにBreachForumsの閉鎖で生じた「地下市場の空白」をSLHが埋めようとしている現状は、法執行機関の取締りが予期しない方向での組織化を促進している可能性を示唆しています。

今後の脅威展望では、EaaSモデルの浸透が最も懸念されます。参入障壁の低下は、技術的スキルが限定的な犯罪者まで攻撃能力の外部委託を可能にし、「ランサムウェア民主化」の進行を加速させるでしょう。同時に、複数のカルテル形成により、被害企業側は多層的な脅迫手法(データ盗難、漏洩、直接的な経営陣への嫌がらせ)に対応する必要が生じています。

【用語解説】

Telegram

ロシア発祥のクラウドベースインスタントメッセージングアプリ。エンドツーエンド暗号化オプション、チャネル作成機能、ボット統合などを提供。サイバー犯罪コミュニティにおいて、情報共有と運用調整の主要プラットフォームとなっている。

EaaS(Extortion-as-a-Service)

恐喝を商用サービス化したビジネスモデル。親組織が恐喝インフラを提供し、他の犯罪者がそのブランドと社会的知名度を利用して被害者から金銭を脅し取る。RaaS(ランサムウェア・アズ・ア・サービス)に似た構造。

Vishing

音声フィッシング。電話やVoIPを利用した詐欺的な社会工学攻撃。攻撃者がIT部門や企業サポートを装い、従業員から認証情報やアクセス権を獲得する手法。

BYOVD(Bring Your Own Vulnerable Driver)

既知の脆弱性を持つ正規のドライバーを悪用する攻撃手法。攻撃者がカーネル権限を取得し、セキュリティソフトウェアを無効化、保護されたプロセスを終止させる。truesight.sysやrentdrv2.sysなどが対象となっている。

RaaS(Ransomware-as-a-Service)

ランサムウェア開発者が犯罪アフィリエイトに暗号化ツール、デプロイ環境、リーク管理サイトを提供するビジネスモデル。犯罪者が資金的・技術的障壁なく攻撃を実行可能にしている。

The Com

「The Hacker Com」とも呼ばれる、疎結合で提携的な特性を持つサイバー犯罪企業グループ。Scattered Spider、LAPSUS$、ShinyHunters、CryptoChameleon、Crimson Collectiveなど複数の脅威クラスターから構成。

UNC(Unclustered)

Mandiantが分類する不特定の脅威グループの識別符号。UNC5537、UNC3944、UNC6040などは追跡対象の異なるアクター集団を示す。

Dark Web Profile

ダークウェブで運営される漏洩データ公開サイト。身代金の支払いを強制するため、被害者企業名と盗難データサンプルが掲載される。

Conti Ransomware

2019年に出現し、2020〜2021年に支配的だったランサムウェアグループ。2022年3月にソースコード全体が漏洩し、その後複数の派生型ランサムウェア(DragonForce、LockBit Greenなど)の基盤となっている。

【参考リンク】

Trustwave(外部)

LevelBlue傘下のグローバルサイバーセキュリティ企業。SpiderLabsという業界最大級の脅威研究組織を保有。

Salesforce(外部)

クラウドベースのCRMプラットフォーム。営業支援、マーケティング自動化、顧客サービス機能を提供。

Acronis(外部)

シンガポール本社のサイバーセキュリティおよびクラウドデータ保護企業。脅威研究ユニット(TRU)。

Acronis Cyber Protection Center(外部)

DragonForce、ランサムウェアカルテル、Scattered Spiderの最新脅威分析を発表。

The Hacker News(外部)

サイバーセキュリティニュースと脅威情報に特化したメディア。セキュリティベンダー分析を配信。

【参考記事】

The DragonForce Cartel: Scattered Spider at the gate(外部)

Acronis TRUが2025年11月に公表。DragonForceがConti漏洩コードから派生し、カルテル化したプロセスを記載。

Almost 1 billion Salesforce records stolen, hacker group claims(外部)

ロイター通信による2025年10月3日報道。ShinyHuntersの大規模Salesforce侵害を記載。

Salesforce attacks in 2025: Why, How and What’s Next(外部)

ShinyHunters(UNC6040)によるvishing攻撃キャンペーンを網羅的に分析。被害企業一覧を掲載。

How a Vishing Attack Compromised CRM Data(外部)

Google Salesforce侵害事例。社会工学による企業向けSaaS侵害の典型事例を詳述。

Scattered LAPSUS$ Hunters: Anatomy of a Federated Cybercriminal Brand(外部)

Trustwave SpiderLabsの詳細技術レポート。SLHの運用体制とアイデンティティ管理戦術を分析。

DragonForce Cartel Emerges as Conti-Derived Ransomware-as-a-Service(外部)

Infosecurity Magazine 2025年11月3日発表。DragonForceの技術仕様と派生バリアントを解説。

Bling Libra and the Evolving Extortion Economy(外部)

Palo Alto Networks Unit 42による分析。SLHのEaaSモデルと拡大する恐喝エコノミーを追跡。

【編集部後記】

このニュースから感じるのは、サイバー犯罪が「組織化・商用化」しているという現実です。個別の脅迫行為ではなく、ビジネスとして機能し始めています。あなたの企業や組織が狙われる可能性は、もはや可能性ではなく確率の問題かもしれません。最小限の投資で被害に遭う未来を考えたことはありますか?技術とセキュリティの進化競争の最前線で、今何が起きているのか。一緒に考えてみませんか。

がもたらす「アンテザード・ソサエティ」の衝撃-300x200.png)