サイバーセキュリティ企業BlackFogは、ブラウザのプッシュ通知機能を悪用する新たなコマンド&コントロール(C2)フレームワーク「Matrix Push」を確認したと報告している。

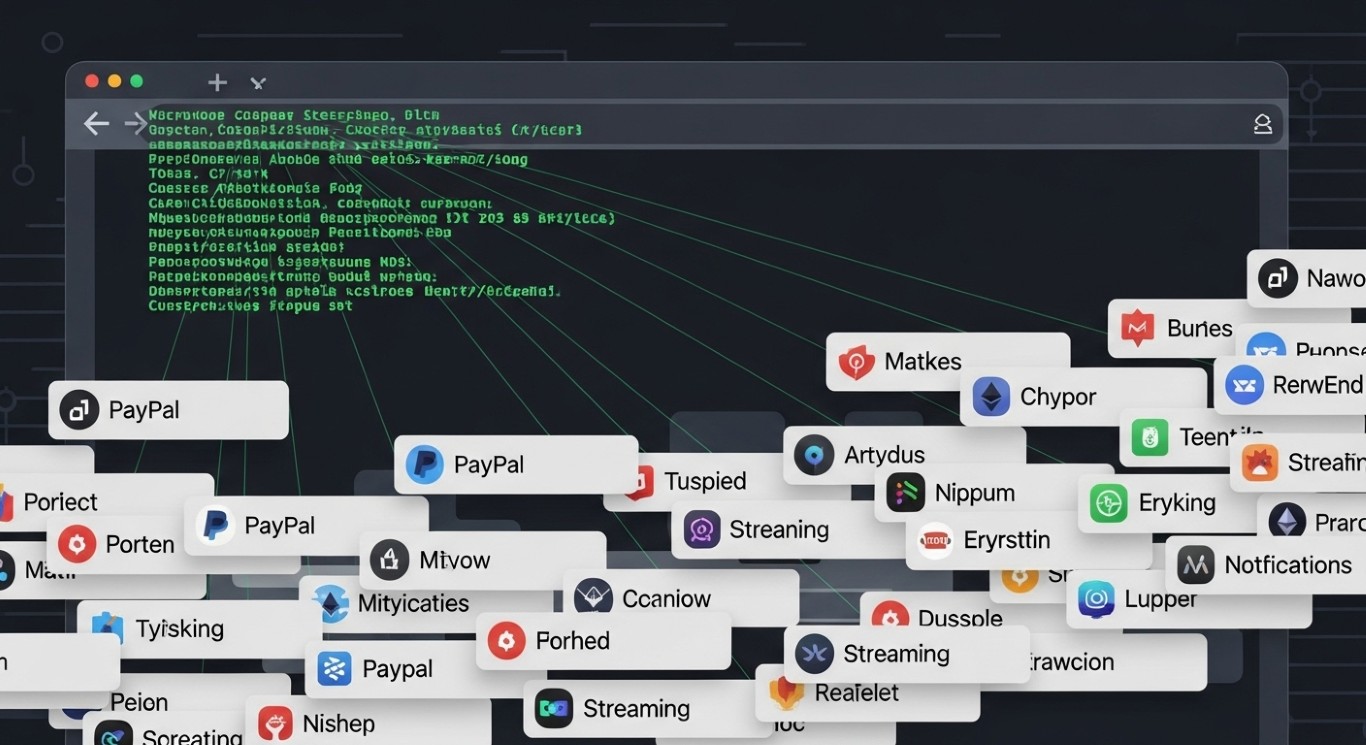

Matrix Pushは、サービスワーカーとPush APIを利用し、PayPal、MetaMask、Cloudflare、TikTok、Netflixなどのブランドを模した通知テンプレートとランディングページを備え、正規のブラウザ通知のように見せかけてフィッシングサイトへ誘導する仕組みである。

攻撃者は、被害者のIPアドレス、位置情報、ブラウザやOSの種類とバージョン、インストールされている暗号通貨ウォレット拡張機能の種類などをダッシュボードでリアルタイムに把握できる。Matrix Pushは主要ブラウザ共通の仕組みを利用するため、どのブラウザやOSからアクセスしても同様に機能し、暗号通貨で月額 150ドルから のサブスクリプションモデル(例:3カ月405ドル、6カ月765ドル、1年1,500ドル)としてダークウェブ上で提供されている。

From: ![]() ‘Matrix Push’ C2 Tool Hijacks Browser Notifications

‘Matrix Push’ C2 Tool Hijacks Browser Notifications

【編集部解説】

Matrix Pushが示しているのは、「脆弱性」ではなく、ブラウザ通知という正規機能そのものが攻撃インフラに転用されうる時代になったという現実です。サービスワーカーとPush APIは、PWAやリアルタイム通知など、モダンなWeb体験を支える中核技術ですが、その標準的なふるまいがそのまま攻撃側の“ステルス性能”にもなっています。

従来のフィッシングは、ユーザーが怪しいサイトを開いている瞬間が勝負でした。Matrix Pushは、いったん通知許可を取ってしまえば、ブラウザを閉じた後もOSレベルのネイティブ通知として偽のアラートを送り続けられます。しかも、IPアドレスやオンライン状態、偽通知の閲覧タイミングまで把握できるため、マーケティングオートメーションのように「反応しそうな瞬間」を狙い撃ちできてしまいます。

一方で、この構造はWeb通知のポテンシャルの裏返しでもあります。インストール不要で、ブラウザがそのまま「通知を持つアプリ」になる世界は、ユーザー体験の観点では魅力的です。ただ、行動履歴とリアルタイム性が積み上がるほど、Matrix Pushのようなツールが“もっともらしい文脈”を演出しやすくなるのも事実です。通知はUXとセキュリティの両方を設計する必要がある段階に来ています。

ブラウザベンダー側では、評判システムや「うるさい/疑わしいサイト」の自動的な許可取り消し、高リスクな通知リクエストへの追加警告など、より踏み込んだ対策が求められます。企業側も、エンタープライズ環境でWeb Pushをポリシーベースで制限・監査できるオプションの整備が急務になっていくでしょう。

ユーザー個人のレベルでは、「通知を許可しているサイトを定期的に棚卸しする」「価値のない通知はそもそも許可しない」という小さな習慣が、Matrix Push型の攻撃に対する最初の防波堤になります。お使いのブラウザの通知設定は、以下の手順で確認・管理できます。

- Google Chrome: [設定] > [プライバシーとセキュリティ] > [サイトの設定] > [通知]

- Mozilla Firefox: [設定] > [プライバシーとセキュリティ] > [許可設定] > [通知] > [設定]

- Microsoft Edge: [設定] > [Cookieとサイトのアクセス許可] > [通知]

この記事を読み終えた後、一度ご自身のブラウザ設定を確認してみてください。

【用語解説】

コマンド&コントロール(C2)

攻撃者がマルウェアに感染した端末へ命令を送り、遠隔操作するためのサーバーや仕組みの総称である。

サービスワーカー(Service Worker)

ブラウザのバックグラウンドで動作するスクリプトであり、オフラインキャッシュやプッシュ通知などを実現するために利用される。

Push API / Web Push

Webサイトがユーザーのブラウザに対してプッシュ通知を送信するための標準API群であり、主要ブラウザ間で共通仕様として実装されている。

ブラウザ通知

WebサイトがブラウザやOSの通知機能を利用して表示するメッセージであり、ユーザーの許可を前提としてポップアップやバナーとして表示される。

ソーシャルエンジニアリング

人間の心理や行動の隙を突き、騙して情報や権限を引き出す攻撃手法の総称である。

フィッシング

正規のサービスや企業を装い、偽サイトや偽通知へ誘導して認証情報や金銭、暗号資産などを盗み取る攻撃である。

【参考リンク】

BlackFog(外部)

ランサムウェア対策やデータ流出防止を提供する、エンドポイント保護に特化したセキュリティ企業の公式サイトである。

MDN Web Docs – Push API(外部)

Web Pushの標準仕様や使い方、ブラウザ対応状況を解説する開発者向けドキュメントであり、Push APIの技術的背景を理解するのに役立つ。

【参考記事】

New Matrix Push C2 Abuses Push Notifications to Deliver Malware(外部)

Matrix Push C2の構成要素、Push APIとサービスワーカーを悪用する攻撃チェーン、サブスクリプション価格、収集される被害者データの種類を詳述している。

Hackers Deploy New Matrix Push C2 to Launch Malware and Phishing Campaigns(外部)

Telegramやダークウェブでの流通状況、金銭目的の脅威アクターによる利用シナリオ、ソーシャルエンジニアリングを用いた通知許可取得のプロセスを中心に解説している。

Hackers Adopt Matrix Push C2 for Browser-Based Malware and Phishing(外部)

既存のフィッシング・アズ・ア・サービスと比較しつつ、ブラウザ通知経由でマルウェア配布や認証情報窃取を行うキャンペーン事例と、防御側に求められる対策ポイントを整理している。

【編集部後記】

ブラウザ通知って、つい「とりあえず許可」を押してしまいがちですが、そこから先は攻撃者と同じ画面を見ている可能性があるのだと、Matrix Pushの事例から改めて感じました。

もしよければ、この記事を読み終えたあと、いまお使いのブラウザで「通知を許可しているサイトの一覧」を一度だけ眺めてみてください。どのサービスに、自分の注意と時間をどこまで預けるのか──その設計を自分の手で少し調整してみると、日々のデジタルとの付き合い方がほんの少しだけクリアになるはずです。