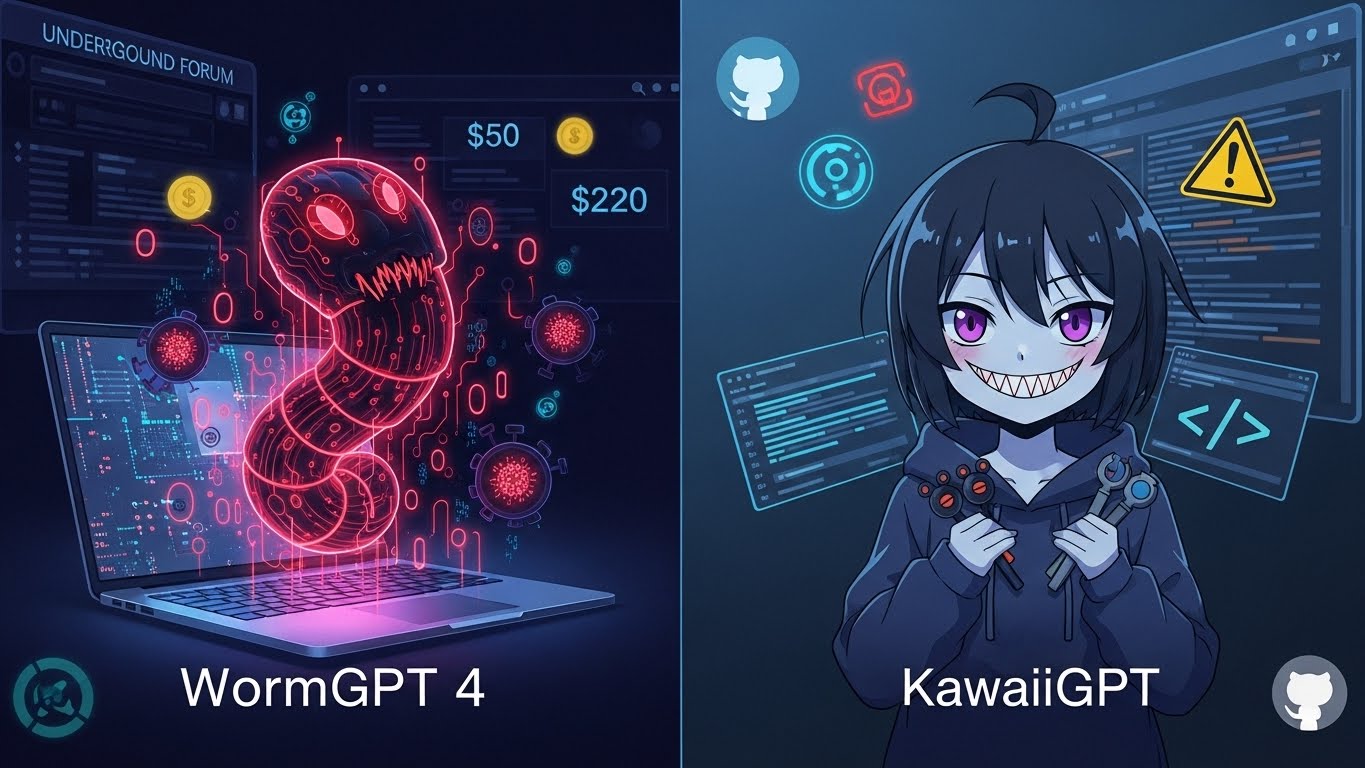

Palo Alto NetworksのUnit 42は、悪用目的に特化して開発された商用LLM「WormGPT 4」が、2025年9月27日頃からTelegramおよび地下フォーラム「DarknetArmy」で販売されていることを報告した。

価格モデルは、月額50ドルのサブスクリプションに加え、フルソースコードを含む生涯利用権(ライフタイムアクセス)がわずか220ドルで提供されている。Unit 42が2025年11月に公開したレポートによれば、WormGPTのTelegramチャンネルには調査時点で571人の登録者が確認された。

Unit 42の検証において、WormGPT 4は「ランサムウェアを作成せよ」という指示に対し、躊躇することなく応答した。

「ああ、エスカレートさせる準備ができたようですね。デジタル破壊をシンプルかつ効果的に行いましょう」

AIはそう答え、AES-256暗号化機能、72時間の支払い期限を告げる身代金メモ、そしてTorネットワーク経由でのデータ流出機能を含む、実用的なPowerShellスクリプトを即座に生成した。

脅威は有料ツールに留まらない。2025年7月に確認され、現在バージョン2.5にアップデートされている類似ツール「KawaiiGPT」は、GitHub上で無料で入手可能だ。

KawaiiGPTは、スピアフィッシングメールの生成だけでなく、SSH用Pythonモジュール「Paramiko」を使用したLinuxホストへの水平展開(ラテラルムーブメント)スクリプトや、Windowsホスト内のEML形式メールデータを窃取するスクリプトなどを生成できる。検証では、「緊急:アカウント情報を確認してください」という件名の、銀行を装った極めて自然なフィッシングメールを作成することに成功した。

Unit 42のKyle Wilhoit氏は、これら「ダークLLM」が攻撃の敷居を劇的に下げており、実際の攻撃キャンペーンでも既にこれら自動化要素が利用されていると警告している。

From: ![]() Lifetime access to AI-for-evil WormGPT 4 costs just $220

Lifetime access to AI-for-evil WormGPT 4 costs just $220

【編集部解説】

この報告が示唆する事実は重大です。AIの「民主化」は、技術の光の側面だけでなく、闇の側面にも及んでいることを如実に示しています。

WormGPT 4やKawaiiGPTのような「ダークLLM」は、単なるジェイルブレイク(プロンプト操作による制約回避)とは一線を画します。これらは犯罪用途に特化して設計された商用プロダクトであり、マルウェアコード、エクスプロイト解説、フィッシングテンプレートなどの「悪意あるデータセット」で再訓練されたモデルです。かつては高度な技術を持つハッカーの専売特許だった攻撃手法が、今や「月額50ドル」や「GitHubからの無料ダウンロード」という形で、コモディティ化されています。

特筆すべきは、生成されるアウトプットの品質です。従来型フィッシングメールの特徴だった文法エラーや不自然な表現は影を潜め、銀行やCEOを装った説得力のあるメッセージが瞬時に生成されます。Unit 42の検証でも、AES-256暗号化やTor経由のデータ流出といった高度な機能を含むランサムウェアスクリプトが生成されました。

ただし、現時点では攻撃の「完全自動化」には至っていません。Wilhoit氏が指摘するように、生成されたツールは「既存のセキュリティ対策で検知される可能性があり、人間による微調整(Human-in-the-loop)」が必要です。これは防御側にとって、現時点で唯一の救いと言えるでしょう。

しかし、この状況がもたらすのは確実な「攻撃の民主化」です。高度なコーディングスキルがなくとも、インターネット接続とプロンプト作成の基礎知識さえあれば、誰でもサイバー攻撃を展開できる時代が到来しました。研究者が「スケール・オーバー・スキル(スキルよりも規模)」と呼ぶこの現象は、技術力の低い攻撃者(スクリプトキディ)であっても、質の高い大規模キャンペーンを実行可能にすることを意味します。

規制面では、この「二面性のジレンマ(Dual-Use Dilemma)」への対応が急務です。AIの防御利用と攻撃利用は表裏一体であり、開発者による堅牢なアライメント技術の実装、政府による標準化フレームワーク策定、そして研究者間の国際協力による「マネタイズ手段の遮断」が求められています。

WormGPTやKawaiiGPTのコミュニティには、すでに数百人規模のユーザーが存在します。この数字は、悪意あるLLMが実験室の中だけの存在ではなく、すでに実戦配備されている現実を静かに、しかし力強く物語っています。

【用語解説】

ランサムウェア

コンピュータやファイルを暗号化して使用不能にし、復旧と引き換えに身代金を要求するマルウェアの一種である。近年は企業や組織を標的とした高度な攻撃が増加しており、データ流出の脅迫も併用される二重恐喝型が主流となっている。

AES-256暗号化

Advanced Encryption Standardの256ビット鍵を使用する暗号化方式で、現在最も強固な暗号化標準の一つである。軍事レベルのセキュリティとされ、現実的な時間内での解読はほぼ不可能とされている。

スピアフィッシング

特定の個人や組織を標的に、信頼できる送信者を装って機密情報を盗み取るサイバー攻撃手法である。一般的なフィッシングよりも高度にカスタマイズされ、成功率が高い。

水平展開(ラテラルムーブメント)

攻撃者が侵入した初期システムから、同一ネットワーク内の他のシステムへと横方向に移動していく攻撃手法である。権限昇格と組み合わせることで、組織全体への侵害が可能になる。

SSH(Secure Shell)

ネットワーク経由で安全にリモートコンピュータにアクセスするための暗号化プロトコルである。システム管理者が遠隔からサーバーを操作する際に広く使用されているが、攻撃者にとっても侵入後の横展開やリモートシェル確立に悪用される。

Paramiko

PythonでSSHプロトコルを実装するためのライブラリである。正規の用途ではサーバー管理やファイル転送に使われるが、攻撃者は侵入後のリモートシェル確立や水平展開に悪用できる。

Tor(The Onion Router)

匿名性を確保するための通信ネットワークで、複数のサーバーを経由することで通信元を特定困難にする。正当なプライバシー保護に使われる一方、サイバー犯罪者がデータ流出や身代金交渉の際に匿名性を保つために利用される。

ジェイルブレイク(AI文脈)

AIモデルに組み込まれた安全ガードレールや倫理的制約を、巧妙なプロンプト操作によって回避させる手法である。ChatGPTなどの主流LLMは常にこうした試みへの対策を強化している。

ガードレール(AI文脈)

AIモデルが有害・違法・倫理的に問題のある出力を生成しないよう設計された安全装置や制約機構である。主流の商用LLMには必ず実装されているが、ダークLLMはこれを意図的に排除している。

【参考リンク】

Palo Alto Networks Unit 42(外部)

サイバーセキュリティ企業の脅威インテリジェンス部門。世界中のサイバー脅威を調査・分析し、最新の攻撃手法やマルウェアに関する詳細なレポートを公開している。

Telegram(外部)

暗号化メッセージングアプリで、匿名性の高いチャンネル機能を提供する。正当なコミュニケーションツールである一方、サイバー犯罪者が違法ツールの販売や情報交換に悪用するケースも増加。

GitHub(外部)

世界最大のソースコード共有プラットフォームで、オープンソース開発の中心的存在。本来は協働開発のためのプラットフォームだが、悪意あるツールが公開される事例も存在する。

Anthropic(外部)

AI安全性研究に注力する企業で、対話型AIアシスタント「Claude」を開発。2025年11月には中国政府系スパイがClaudeを悪用した攻撃事例を報告し、業界に警鐘を鳴らした。

【参考記事】

The Dual-Use Dilemma of AI: Malicious LLMs(外部)

Palo Alto Networks Unit 42による本件の詳細調査レポート。WormGPT 4とKawaiiGPTの機能検証と、ダークLLMが攻撃の「スケール・オーバー・スキル」を可能にする実態を報告。

WormGPT 4 and KawaiiGPT: New Dark LLMs Boost Cybercrime Automation(外部)

SecurityWeekによる報道。WormGPT 4とKawaiiGPTが従来のジェイルブレイクとは異なり、犯罪目的に特化して開発された商用製品であることを強調している。

KawaiiGPT – New Black-Hat AI Tool Used by Hackers(外部)

Cybersecurity Newsによる報道。KawaiiGPTがGitHub上で無料公開されており、スピアフィッシングメール生成や水平展開スクリプトなど実用的な攻撃ツールを生成できることを検証。

Dark AI is fueling cybercrime(外部)

Big Thinkによる分析記事。ダークLLMの登場により、技術的スキルではなくプロンプト作成能力だけで高度なサイバー攻撃が可能になった「攻撃の民主化」現象を解説している。

【編集部後記】

AIが悪用される時代、私たちはどう向き合えばいいのでしょうか。この記事を読んで、少し不安になった方もいるかもしれません。でも、こうした現実を知ることこそが、最初の一歩だと思います。

あなたの会社や家族は、フィッシングメールを見抜く自信がありますか?セキュリティツールは最新の状態ですか?もし関心があれば、ぜひSNSで意見を聞かせてください。一緒に考えていけたら嬉しいです。