2001年9月11日の同時多発テロ事件は、単に物理的な破壊をもたらしただけでなく、サイバーセキュリティの概念そのものを根本的に変革しました。テロリストが民間のインフラを武器として使用することの恐ろしさを目の当たりにした世界は、デジタル空間における新たな脅威に対する備えの必要性を痛感したのです。

9.11以降のサイバーセキュリティをたどる

2001-2002年:緊急事態への対応

- 2001年9月11日:同時多発テロ事件発生、通信インフラの脆弱性が露呈

- 2001年10月26日:米国愛国者法(USA PATRIOT Act)成立、デジタル監視権限の大幅拡大

- 2002年:国土安全保障省(DHS)設立、サイバーセキュリティの国家的優先課題化

2002-2005年:システム構築期

- 2002年:全情報認識プログラム(TIA)開始(※9.11後に開始されたが2003年に中止・縮小)、包括的データプロファイリングシステムの構築

- 2004年:連邦情報セキュリティ管理法(FISMA)強化

- 2005年:司法省がテロ対策のための組織再編を実施

2006-2010年:脅威の多様化

- 2006年:重要インフラ保護の国家戦略策定

- 2008年:CNCI(Comprehensive National Cybersecurity Initiative)設立

- 2010年:Stuxnetウイルス発見、国家レベルのサイバー攻撃の現実化

2010-2020年:AI・機械学習の導入

- 2013年:スノーデン事件、監視技術の実態が明らかに

- 2016年:人工知能・機械学習による脅威検知システムの本格導入

- 2017年:WannaCry、NotPetyaランサムウェア攻撃、グローバルサプライチェーンの脆弱性露呈

- 2018年:サイバー犯罪市場の成熟化

2020-2025年:パンデミックと新たな脅威

- 2020年:COVID-19パンデミックによるリモートワーク急増、新たなサイバー脅威の拡大

- 2023年:生成AIの普及とディープフェイク技術による新たなセキュリティ課題

- 2024年:英国で50%の企業がサイバー攻撃を経験、テロ攻撃が西欧諸国で63%増加、日本でもランサムウェア攻撃によるサプライチェーン混乱が深刻化

- 2025年:台湾への中国系サイバー攻撃が日別240万件に倍増、テロ攻撃を記録した国が58から66ヶ国に増加

グローバルテロリズムの現在:中東を超えた脅威の拡散

テロの地理的拡散と性質の変化

2025年現在、テロリズムは中東だけの問題ではなくなっています。グローバル・テロリズム指数2025によると、テロ攻撃を記録した国は58から66ヶ国に増加し、サヘル地域が世界のテロ死者数の半数以上を占める新たな震源地となっています。

西欧諸国では「ローンウルフ(一匹狼)」型攻撃が主流となり、過去5年間で致命的攻撃の93%を占めています。これは従来の組織的なテロ活動から、個人が独自にラディカル化し、サイバー空間で計画・実行する新たな脅威パターンへの転換を意味します。

サイバーテロリズムの台頭

現代のテロ組織はAI技術と暗号化通信を駆使した新たな戦術を採用しています。ISIS-K(ISISホラサン州)は特に顕著で、AI強化動画コンテンツの制作、複数言語での洗練されたオンライン雑誌の発行を行っています。

テロ組織は以下の技術を活用しています:

- 暗号化メッセージプラットフォームでの秘密通信

- 暗号通貨を利用した資金調達

- AIによる地域特化型プロパガンダの制作

- ダークウェブフォーラムでのラディカル化と作戦計画

地域別テロ脅威の実態

中東・アフリカ:

- イスラム国(ISIS)が22ヶ国に活動を拡大、1,805人の死者を出す最も致命的な組織

- テヘリーケ・タリバーン(TTP)が最も急成長するテロ組織となり、死者数が90%増加

欧州:

- 2024年にテロ攻撃が67件と倍増

- テロ容疑者の5人に1人が18歳未満で、ティーンエイジャーがヨーロッパでのISIS関連逮捕の大部分を占める

アジア太平洋:

- サイバー攻撃による重要インフラへの脅威が深刻化

- エネルギー分野を標的としたサイバーテロが増加

9.11によるサイバーセキュリティの根本的変化

1. 監視技術の革命的拡大

9.11以前のサイバーセキュリティは主に企業の内部システム保護が中心でしたが、事件後は国家安全保障の観点から包括的な監視システムが構築されました。USA PATRIOT法により、インターネットサービスプロバイダー(ISP)からの情報取得権限が大幅に拡大され、政府は令状なしに「非コンテンツ」情報を入手できるようになりました。

2. 脅威の概念の変化

従来の「外部からの侵入者」という概念から、日常的な取引データの中に潜む脅威パターンの検知へと焦点が移りました。テロリストが飛行訓練学校への入学、航空券購入、銀行口座開設などの「普通の」行動を通じて攻撃を準備していたことから、膨大なデータの中から異常なパターンを発見する技術が重要視されるようになりました。

3. インフラ保護の優先順位変更

9.11後、通信インフラの強靭性向上が急務となりました。当時、ニューヨークとペンタゴン周辺では数千人が徒歩で避難しなければならず、音声案内付きナビゲーションシステムも存在しませんでした。現在では、災害時でも機能する冗長化された通信網の構築が進んでいます。

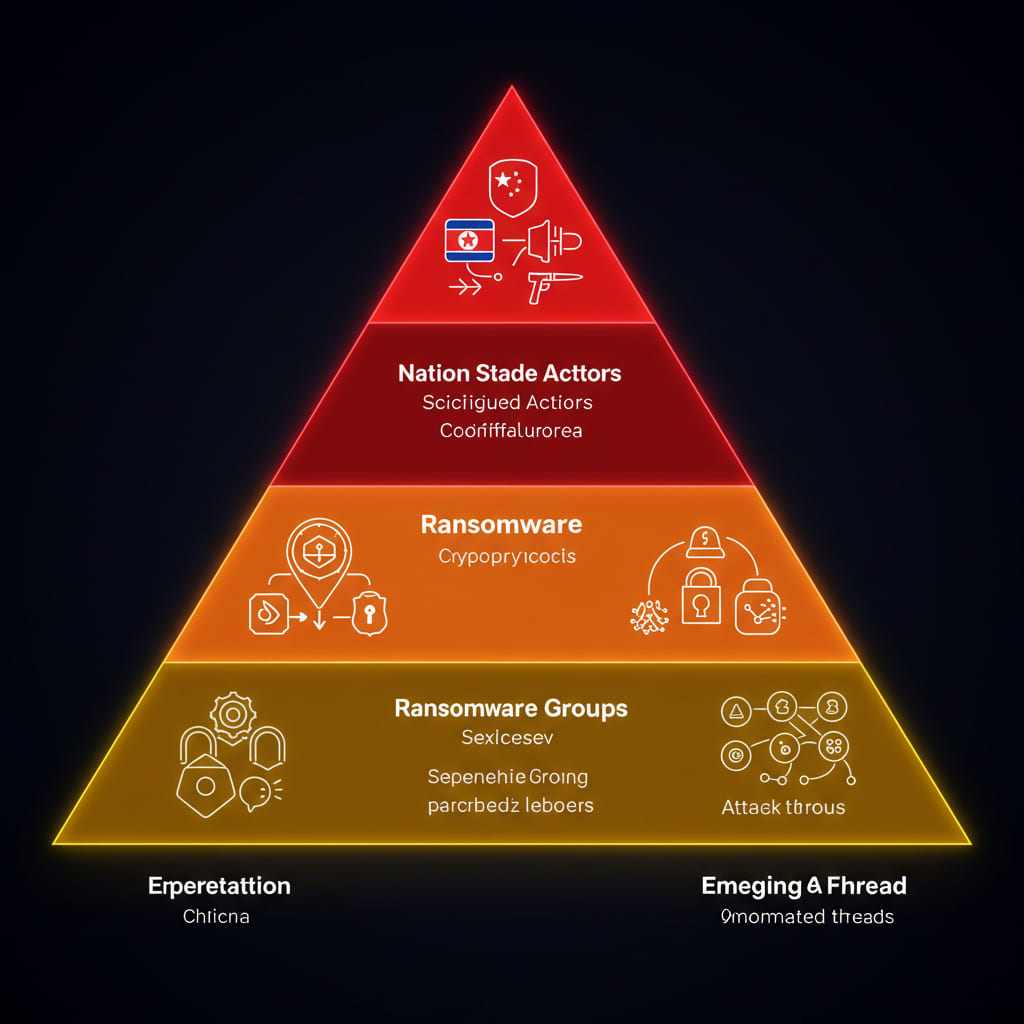

現代の主要サイバー脅威グループ分類

9.11後のサイバーセキュリティ環境では、攻撃者も高度に組織化・専門化しています。2025年現在の脅威は以下3層に分類できます:

国家レベル脅威(Tier 1)

中国系:Salt Typhoon作戦

- 規模:80ヶ国以上に影響、広範な通信事業者侵害とメタデータ取得が報告

- 手法:長期潜伏型(2019年から6年間継続)、通信インフラへの深刻な侵入

- 標的:政治家、スパイ、活動家の通信監視、重要インフラ

北朝鮮系:Lazarus Group

- 特徴:金融犯罪から高度持続性脅威(APT)へと進化

- 手法:多様な攻撃手法(スピアフィッシング、ゼロデイ悪用)、監視回避技術

- 目的:制裁回避のための仮想通貨窃取、国家機密情報収集

影響の深刻さ:6年間で全世界80ヶ国に影響を与え、従来の「叩いて奪う」方式から「時間をかけて潜む」戦略への変化

ランサムウェア経済圏(Tier 2)

2024年に31の新グループが登場し、産業として成熟:

主要3グループ:

- CL0P:ゼロデイ攻撃の王者、2025年前半で37%の攻撃シェア

- LockBit:依然として最大規模、9,100万ドルの身代金収益

- Akira:中規模企業標的のRaaSモデル、2025年1月だけで72件の攻撃

特徴:AI活用により参入障壁が大幅低下、4重恐喝(データ暗号化→漏洩脅迫→DDoS→認証情報返却)の標準化

日本への具体的影響

技術窃取:

- 半導体・先端技術企業への中国系攻撃の拡大

- 台湾企業への攻撃パターンの日本への応用

サプライチェーン攻撃:

- 一社の侵害で数百社に影響する新たな脅威モデル

- 2025年にランサムウェア攻撃によるサプライチェーン混乱の増加予想

金融犯罪:

- 北朝鮮系による暗号資産窃取の継続

- 制裁回避目的の組織的金融犯罪

AIが実現するサイバーセキュリティの未来

リアルタイム脅威検知システム

機械学習アルゴリズムにより、9.11の教訓である「日常的な行動パターンの中の異常検知」が飛躍的に向上しています。現在のAIシステムは、数百万の取引データから瞬時に脅威パターンを識別し、人間のアナリストでは発見困難な微細な異常を検出できます。

特に重要なのは、テロ組織がAI技術を悪用している現状への対抗策です。ISIS-Kが展開するAI強化プロパガンダや暗号化通信に対して、より高度なAI防御システムが不可欠となっています。

予測的セキュリティ

AIの発達により、攻撃が実行される前の予兆を検知する技術が実用化されています。これは9.11事件で「システムが赤信号を点滅させていた」にも関わらず情報共有の不備で防げなかった反省を踏まえた進歩です。

現在では、24のISIS関連テロ計画が事前に阻止されており、AIによる早期警戒システムの有効性が実証されています。

自動化された対応システム

現在開発されているAIセキュリティシステムは、脅威を検知すると同時に自動的に対策を実行する能力を持ちます。これにより、ランサムウェア攻撃のような迅速な拡散を防ぐことが可能になります。

新たな課題と対策

国家間サイバー戦争とテロの境界線の曖昧化

2025年現在、サイバー攻撃の多くは敵対的な国家の庇護下にある犯罪組織によって実行されています。明治大学サイバーセキュリティ研究所の齋藤孝道氏は、2025年により深刻化するサイバーリスクとして「AIリスク」「情報戦リスク」「人間系サイバーリスク」の3つを挙げています。

重要インフラへのサイバーテロ

COVID-19パンデミック中には病院へのランサムウェア攻撃が急増し、公衆衛生への直接的な脅威となりました。エネルギー分野を狙ったサイバーテロも深刻化しており、AIを活用した重要インフラの保護は、単なる情報セキュリティを超えた国家安全保障の課題です。

日本でも2025年にランサムウェア攻撃によるサプライチェーン混乱の増加が予想されており、すでに2024年にはランサムウェア犯罪者が顧客の個人情報を狙った攻撃が増加しています。

若年層のラディカル化とデジタルネイティブテロリスト

欧州でテロ容疑者の5人に1人が18歳未満という現実は、デジタルネイティブ世代がオンラインでラディカル化される新たな脅威を示しています。AIによる早期発見システムと教育的介入の組み合わせが急務です。

日本への示唆

日本においても、9.11の教訓とAI技術の発展を踏まえた包括的なサイバーセキュリティ戦略の構築が急務です。特に2025年の大阪・関西万博が開催中であり、残り約1ヶ月の期間中のセキュリティ対策、そして今後の大型国際イベントに向けて、以下の対策が重要です:

- AI駆動型の脅威検知システムの導入と国際協力体制の強化

- 若年層のオンラインラディカル化防止のためのAI監視システム

- 重要インフラのサイバーテロ対策における官民連携の強化

- アジア太平洋地域でのテロ対策情報共有システムの構築

日本政府は2025年春頃にセキュリティ・クリアランス制度を施行し、米国を含む同盟国・同志国からのサイバーセキュリティ関連情報の共有体制を強化する計画です。また、2025年1月には自衛隊法を改正し、平時からインフラ施設を守る新任務を明記する方向で法案を提出する予定です。

個人レベルでのサイバーセキュリティ対策

日常生活での基本対策

現代のテロリストやサイバー犯罪者は、個人の日常的なデジタル活動を攻撃の入り口として利用します。以下の対策が重要です:

デジタル・ハイジーン(デジタル衛生管理):

- 多要素認証(MFA)の全アカウントでの有効化

- パスワードマネージャーの使用と定期的なパスワード更新

- 公衆Wi-Fi使用時のVPN必須化

- ソフトウェア自動更新の有効化(特にOS、ブラウザ、セキュリティソフト)

情報リテラシーの向上:

- フィッシングメールの見分け方の習得

- ディープフェイク動画・音声の識別スキル

- ソーシャルエンジニアリング攻撃への警戒

- SNSでの個人情報開示の最小化

家族・コミュニティでの対策

デジタルネイティブ世代の若者がテロ容疑者の5人に1人を占める現実を踏まえ、家族単位での対策も重要です:

- 子供のオンライン活動の適切な監視とデジタルリテラシー教育

- 極端な思想への傾倒の兆候を見逃さない家族間コミュニケーション

- 地域コミュニティでの情報共有と相互支援体制の構築

- 緊急時連絡手段の複数確保(災害時通信手段の多様化)

職場・学校での協力

- セキュリティ研修への積極参加と同僚との情報共有

- 怪しい活動の報告システムの理解と適切な利用

- リモートワーク環境のセキュリティ強化

- 業務用デバイスとプライベートデバイスの分離

情報キャッチアップの挑戦と解決策

絶え間ない変化への対応

確かに、サイバーセキュリティの脅威と対策は日々進化しており、「これさえやれば安全」という絶対的な解決策は存在しません。この現実に対処するため、以下のアプローチが有効です:

継続学習の仕組み化:

- 信頼できる情報源の特定(政府機関、専門研究所、セキュリティ企業の公式情報)

- 週次・月次の情報収集ルーチンの確立

- セキュリティニュースのRSS購読やアラート設定

- 専門家によるウェビナーやセミナーへの定期参加

適応的思考の養成:

- 「完璧なセキュリティは存在しない」という前提での行動

- 新しい脅威情報に対する迅速な対応準備

- 基本原則の理解(多層防御、最小権限の原則、データ暗号化など)

- 「疑わしい時は専門家に相談」の習慣化

情報過多時代の賢い対処法

AIを活用した情報整理:

- セキュリティニュースのAI要約ツール活用

- パーソナライズされた脅威情報の受信設定

- 重要度別の情報フィルタリングシステムの構築

コミュニティ活用:

- 信頼できるセキュリティコミュニティへの参加

- 同業者・同世代との情報交換グループの形成

- 専門家によるQ&Aセッションの定期利用

「変化への適応」という新しいスキル

9.11以降のセキュリティ環境の変化を振り返ると、変化自体に適応する能力こそが最も重要なセキュリティスキルであることがわかります。

メタ・セキュリティスキル:

- 学習し続ける意欲の維持

- 新しい脅威への好奇心(恐怖ではなく理解として)

- 基本原則の応用力(新しい技術にも対応できる柔軟性)

- 専門家との適切な関係構築(全てを一人で理解しようとしない)

希望的展望:技術と人間の協力

確かに情報のキャッチアップは大変ですが、AI技術の発展により、個人が処理すべき情報量の負担は軽減される方向にあります:

- AIアシスタントによる脅威情報の要約と個人への最適化

- 自動化されたセキュリティ対策の普及

- 直感的なセキュリティインターフェースの開発

- コミュニティベースの脅威情報共有システムの充実

重要なのは、完璧を目指すのではなく、継続的な改善を心がけることです。9.11から24年間の教訓は、「備えあれば憂いなし」という古い格言が、デジタル時代においても変わらず有効であることを示しています。

結論:新たな戦いの時代

9.11から24年が経過した今、物理的テロの脅威に加えてデジタル空間での脅威がより深刻化し、テロリズムは全世界的な現象となっています。中東だけでなく、サヘル地域、欧州、アジア太平洋地域など、世界各地で異なる形態のテロ脅威が拡散しています。

中国のSalt Typhoon、北朝鮮のLazarus Group、そして新興のAI駆動型ランサムウェアグループまで、攻撃者の高度化と組織化は9.11当時の想像を遥かに超えています。テロ組織がAI技術を駆使してプロパガンダを制作し、暗号化通信で連携し、重要インフラを標的とする現在、AIによる防御システムの高度化こそが、より安全な社会の実現につながるのです。

個人ができる最良の貢献は、自分自身のセキュリティ意識を高く保ち、家族や地域コミュニティでその知識を共有し、変化する脅威環境に柔軟に適応し続けることです。完璧なセキュリティは存在しませんが、継続的な学習と適応により、私たちはより安全なデジタル社会を築くことができるのです。

【用語解説】

サイバーセキュリティ関連

APT(Advanced Persistent Threat)

高度持続的脅威。国家や大企業を標的とした長期間にわたる組織的なサイバー攻撃

RaaS(Ransomware-as-a-Service)

ランサムウェアをサービスとして提供する犯罪ビジネスモデル

ゼロデイ攻撃

まだ公開・修正されていない脆弱性を悪用した攻撃

多要素認証(MFA)

パスワード以外に複数の認証要素(SMS、アプリ等)を組み合わせる認証方式

スピアフィッシング

特定の個人や組織を狙った精巧な偽装メール攻撃

攻撃グループ・作戦名

Salt Typhoon

中国による大規模サイバースパイ作戦。80ヶ国の通信インフラに6年間潜伏

Lazarus Group

北朝鮮の国家支援ハッカー集団。金融犯罪と諜報活動を実行

ISIS-K

ISISホラサン州。AI技術を駆使したプロパガンダで知られる

CL0P

ゼロデイ攻撃を得意とするランサムウェアグループ

法律・政策

USA PATRIOT Act

米国愛国者法。9.11後に制定された反テロ法でデジタル監視権限を大幅拡大

セキュリティ・クリアランス制度

機密情報にアクセスできる人物の身元調査・認証制度

FISMA

連邦情報セキュリティ管理法。米国政府機関のサイバーセキュリティ基準

技術概念

サプライチェーン攻撃

信頼できる第三者企業を経由して標的企業を攻撃する手法

ディープフェイク

AIで生成された偽の動画・音声・画像

Living off the Land

攻撃者が標的システムの正規ツールを悪用する攻撃手法

ダークウェブ

特別なソフトウェアでアクセスする匿名性の高いインターネット空間

組織・機関

DHS(国土安全保障省)

9.11後に設立された米国の安全保障統括機関

NISC(内閣サイバーセキュリティセンター)

日本政府のサイバーセキュリティ政策立案・調整機関

グローバル・テロリズム指数

経済平和研究所が発行するテロ活動の統計レポート

【Information】

政府・公的機関

内閣サイバーセキュリティセンター(NISC)(外部)

日本政府のサイバーセキュリティ政策の司令塔。国家戦略の策定と重要インフラ防護を担当

情報処理推進機構(IPA)(外部)

「情報セキュリティ10大脅威」を毎年発表。企業・個人向けセキュリティ対策情報を提供

JPCERT コーディネーションセンター(外部)

インシデント対応とサイバー脅威分析の専門機関。APT攻撃の詳細分析レポートを公開

国際機関

米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)(外部)

Salt Typhoonなど大規模攻撃に関する最新警告と対策ガイダンスを発信

経済平和研究所(IEP)(外部)

グローバル・テロリズム指数の発行機関。世界のテロ動向の権威的データソース

専門研究機関

MITRE ATT&CK(外部)

攻撃者の戦術・技術・手順を体系化した世界標準フレームワーク。脅威グループの詳細分析

Cyble(外部)

ランサムウェア攻撃の最新動向と脅威インテリジェンス情報を提供する専門機関