2025年、日本はサイバー攻撃の「質の変化」を目の当たりにしました。これはもはや、単なる情報漏洩事件ではありません。アサヒグループHDの生産ラインを止め、アスクルの物流を麻痺させ、美濃工業のような地方の優良メーカーの根幹を揺るがした一連の攻撃は、デジタルリスクが物理的な社会インフラを直接破壊する「サイバー・フィジカル攻撃」時代の幕開けを告げました。本記事では、2025年に起きた主要な事件を分析し、我々が直面する脅威の本質と、未来への備えを考察します。

被害の全体像 ― 2025年に何が起きたのか?

2025年、サイバー攻撃の被害は過去最悪のペースで拡大しました。警察庁の発表によると、上半期だけでランサムウェア被害の報告件数は116件に達し、その影響は製造、物流、小売、医療、教育といった社会基盤そのものに及んでいます。以下は、2025年に公表された主要なサイバー攻撃・情報漏洩事案です。

| 公表日 | 企業・団体名 | 推定漏洩件数/影響範囲 | 主な原因 |

| 2025年2月25日 | ニュートン・フィナンシャル・コンサルティング | 約130万件 | ランサムウェア感染 |

| 2025年3月19日 | 日本マクドナルド株式会社 | 約9,000件 | システム設定ミス |

| 2025年6月30日 | 学悠出版株式会社 | 約33万件 | 教育関連システムへのサイバー攻撃 |

| 2025年6月30日 | はるやまホールディングス | 約1万8,000件 | ランサムウェア感染 |

| 2025年9月19日 | スターバックス コーヒー ジャパン | 約3万1,500件 | 海外委託先(Blue Yonder)がランサムウェア感染 |

| 2025年9月29日 | アサヒグループホールディングス | 全国出荷・工場一時停止 | ランサムウェア攻撃(Qilinグループ) |

| 2025年10月3日 | 株式会社マイナビ | 約1万4,762件 | クラウド権限設定ミス |

| 2025年10月4日 | 美濃工業株式会社 | 不明(社内システム障害) | ランサムウェア感染 |

| 2025年10月10日 | パン・パシフィック・インターナショナルホールディングス | 不明(取引先情報等) | 業務委託先(アクリーティブ)がランサムウェア感染 |

| 2025年10月19日 | アスクル株式会社 | 業務システム停止 | ランサムウェア感染 |

| 2025年10月22日 | 東山中学・高等学校 | 不明(教育情報等) | ランサムウェア感染 |

| 2025年10月22日 | 多摩総合医療センター | 188件 | 患者の個人情報が保存されたUSBメモリが外部で複数発見 |

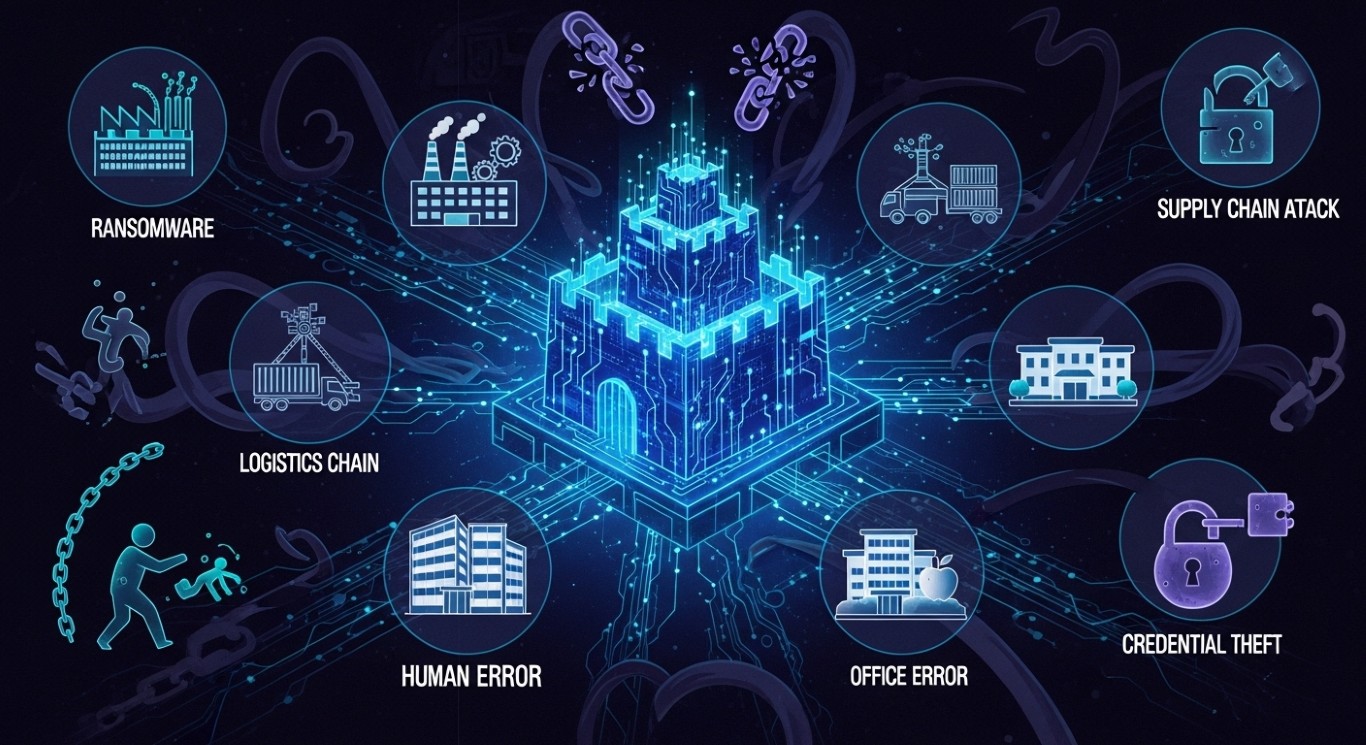

脅威の構造分析 ― 日本を狙う攻撃に現れた「4つの傾向」

認証情報の脆弱性 ― リモートワーク時代の「入口」が標的に

コロナ禍で急速に普及したVPNやリモートデスクトップが、今や攻撃者の主要な侵入口となっています。こうしたリモートアクセス環境の脆弱性を突かれ、社内ネットワークの深くまで侵入を許してしまう事例も増えています。利便性のために導入した仕組みが、最大の弱点となる皮肉な現実が浮き彫りになっています。

サプライチェーン攻撃 ― 最も弱い輪が狙われる

自社のセキュリティを固めても、取引先や業務委託先が侵入口となる「サプライチェーン攻撃」が深刻化しました。ドン・キホーテを運営するPPIHのケースでは、伝票処理の委託先が攻撃され、結果としてPPIHの取引先情報などが危険に晒されました。これは、もはや自社だけの問題ではなく、取引先を含めたエコシステム全体でセキュリティを考える必要性を示しています。

ヒューマンエラーという古典的脅威の再燃

高度な攻撃が注目される一方で、基本的な人為的ミスが大規模な情報漏洩を引き起こすケースも後を絶ちません。東京都立多摩総合医療センターで起きた「USB怪文書事件」は、物理的な媒体の管理不備が原因とみられています。クラウドの設定ミス、メールの誤送信など、テクノロジーの進化とは裏腹に「人」に起因するリスクは依然として大きいのです。

ランサムウェアの「産業兵器」化

2025年の攻撃は、単にデータを暗号化して身代金を要求するだけではありませんでした。アサヒグループHDやアスクルの事例が示すように、生産管理システムや物流システムを意図的に狙い、事業そのものを停止させる「産業兵器」として機能したのです。情報を盗んで公開すると脅す「二重恐喝」も常套手段となり、企業に支払いを強いる圧力が格段に増しています。

新時代の防衛戦略 ― 4つの脅威に対応する実践ガイド

もはや「侵入を100%防ぐ」ことは不可能です。これからのセキュリティは、侵入されることを前提に、いかに迅速に検知し、被害を最小限に抑え、事業を継続・復旧させるかという「サイバーレジリエンス(回復力)」の考え方が不可欠です。2025年に顕在化した4つの傾向それぞれに対応する、具体的な防衛戦略を提案します。

【vs 認証情報の脆弱性】ゼロトラスト・アーキテクチャへの移行

VPNやリモートデスクトップといった「入口」の脆弱性を突く攻撃に対しては、「社内は安全」という従来の境界型防御の発想を捨て去る必要があります。「何も信頼せず、すべてのアクセスを検証する」というゼロトラストへ移行することで、たとえ侵入を許しても、攻撃者がネットワーク内を自由に動き回るのを防ぎ、被害を局所化することが可能になります。

【vs サプライチェーン攻撃】「セキュリティ共創」によるエコシステム全体の防御力向上

取引先や委託先が侵入口となる攻撃に対しては、自社だけの対策では不十分です。委託先選定時のセキュリティ要件の明確化、定期的な監査、共同でのインシデント対応訓練などを通じて、サプライチェーン全体でセキュリティレベルを底上げする「セキュリティ共創」が求められます。これはコストではなく、事業継続のための必須投資と捉えるべきです。

【vs ヒューマンエラー】「ヒューマンファイアウォール」の構築とプロセスの見直し

設定ミスや物理媒体の紛失といった人的ミスに対しては、技術だけでなく「人」へのアプローチが欠かせません。定期的なセキュリティ教育や標的型メール訓練を通じて従業員の意識を高める「ヒューマンファイアウォール」を構築することが重要です。同時に、手作業に依存する業務プロセスを見直し、自動化やチェック機能の強化を進めることで、ミスが起こりにくい仕組みを構築します。

【vs ランサムウェアの産業兵器化】サイバーリスクを組み込んだ事業継続計画(BCP)の策定

生産ラインの停止など、事業そのものを破壊する攻撃に備えるためには、サイバー攻撃を自然災害と同レベルの経営リスクとして事業継続計画(BCP)に明確に組み込む必要があります。どのシステムが停止したら事業が止まるのか、復旧の優先順位、オフラインでの代替業務は可能なのか。これらを事前にシミュレーションし、即座に実行できる体制を整えておくことが、有事の際の被害を大きく左右します。

【用語解説】

ランサムウェア:

PCやサーバーのデータを暗号化し、その復号と引き換えに身代金を要求するマルウェアの一種。近年はデータを窃取し、支払いに応じなければ公開すると脅迫する「二重恐喝」が主流である。

サイバーレジリエンス:

サイバー攻撃を受けることを前提とし、攻撃を受けた際に事業への影響を最小限に抑え、迅速に復旧・回復するための組織的な能力。防御、検知、対応、復旧までを含む総合的な概念である。

ゼロトラスト

「何も信頼せず、すべてのアクセスを検証する」という考え方に基づいたセキュリティモデル。社内・社外を問わず、すべての通信を信頼できないものとみなし、アクセスごとに厳格な認証と認可を行う。

サプライチェーン攻撃:

標的企業へ直接攻撃するのではなく、セキュリティ対策が手薄な取引先や子会社などを踏み台として侵入する攻撃手法。

VPN(Virtual Private Network)

インターネット上に仮想的な専用線を設定し、安全な通信を確保する技術。リモートワークで社外から社内ネットワークへ安全に接続するために広く利用される。

【参考リンク】

警察庁(外部)

日本の行政機関の一つであり、国内の治安維持を担当する。サイバー犯罪の捜査や統計情報の公開も行っている。

情報処理推進機構(IPA)(外部)

経済産業省所管の独立行政法人。IT人材の育成や情報セキュリティ対策の推進を行っており、「情報セキュリティ10大脅威」を毎年発表している。

【参考記事】

Ransomware Threat Actor Profile: Qilin(外部)

ランサムウェアグループ「Qilin」に関する詳細な分析レポート。2025年8月から9月のわずか30日間で70件の攻撃を実行するなど、その攻撃性の高さとRaaSとしてのビジネスモデルを解説。政府、医療、製造業など幅広い業界に被害を及ぼしている実態を報告している。

Japan Cybersecurity(外部)

米国商務省国際貿易局による、日本のサイバーセキュリティ市場に関する分析。2025年の日本の脅威評価として、ランサムウェア、サプライチェーン攻撃、地政学的リスクに起因する攻撃の増加を指摘。日本の官民が脅威インテリジェンスへの関心を高めていると分析している。

【編集部後記】

この記事を書きながら、私は一つの残酷なまでのコントラストを突きつけられているように感じました。一方では、DX推進やAI活用といった言葉が飛び交い、テクノロジーがもたらす無限の可能性に胸を躍らせる未来があります。しかしそのすぐ隣では、たった一つの攻撃で生産ラインが無力化され、サプライチェーンが寸断されるという、あまりにも脆い現実が広がっているのです。

私の役割は、このギャップを埋める『最初の窓口』になることです。「セキュリティはコストだ」という古い考え方を捨て去る時が来ています。そうではなく、セキュリティは、私たちが未来への挑戦を続けるための『推進力』であり、攻めの経営に不可欠な土台なのです。アサヒやアスクルの事例は、その土台がいかに重要であるかを、痛みを伴って私たちに教えてくれました。

この記事が、ただの「怖い話」で終わらないことを願っています。まず、あなたのチームや同僚とこの記事を共有し、「もし私たちの会社だったら?」と問いかけてみてください。経営層は事業継続の観点から、IT部門は技術的な観点から、そして現場は日々の業務の観点から、それぞれの立場でリスクを話し合うこと。それが、サイバーレジリエンス構築の、最も重要で、誰にでもできる第一歩です。

その小さな一歩が、未来を守る大きな力になります。

がもたらす「アンテザード・ソサエティ」の衝撃-300x200.png)