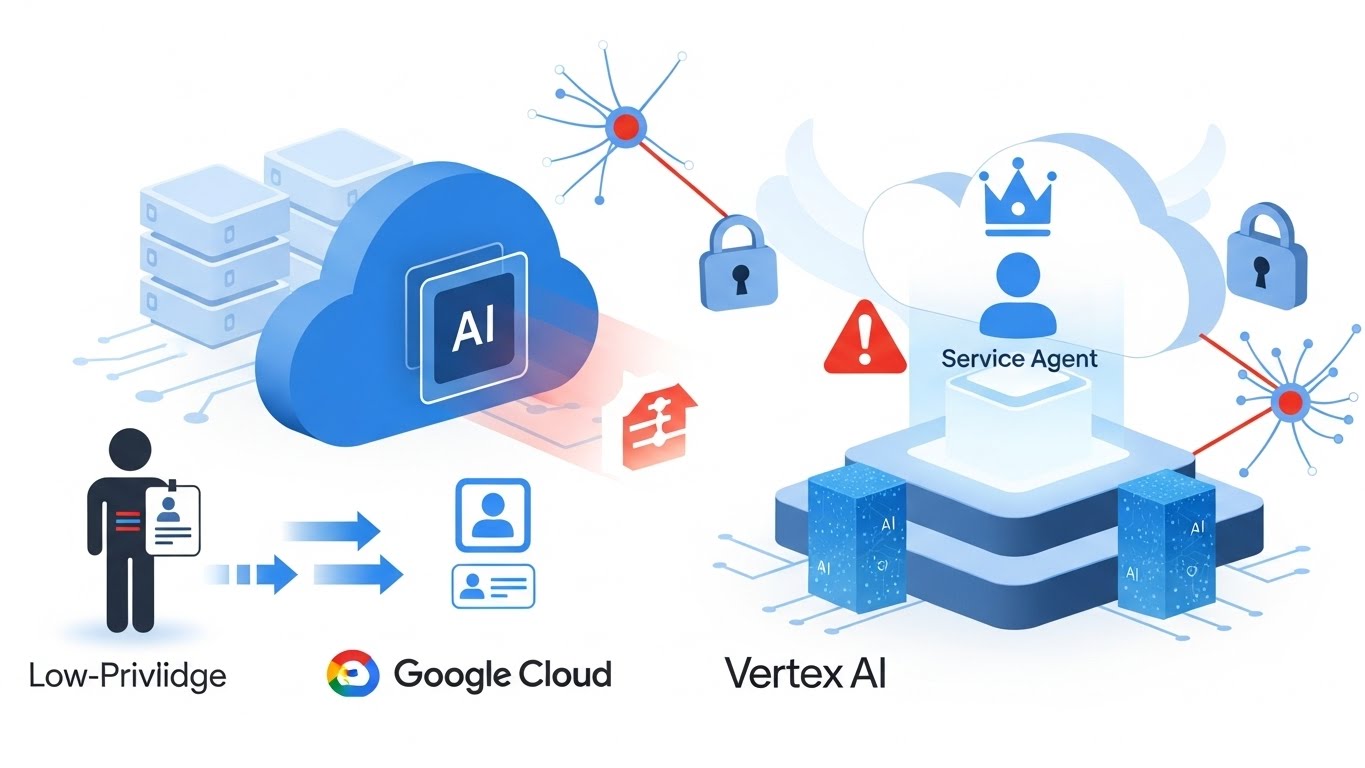

XM Cyberの研究者はGoogleのVertex AIにおいて、低権限ユーザーがサービスエージェントロールを乗っ取り権限昇格が可能となる脆弱性を発見した。Vertex AI Agent EngineとRay on Vertex AIの2つの攻撃ベクトルが特定されたが、Googleはこれを「意図した通りの動作」と判断している。

攻撃者はaiplatform.reasoningEngines.update権限またはaiplatform.persistentResources.get/list権限を利用し、リモートコード実行やメタデータからの認証情報窃取を実行する。これによりCloud StorageやBigQueryへのアクセス、LLMメモリやチャットデータの読み取りが可能となる。対策としてカスタムロールによる不要な権限の取り消し、ヘッドノードシェルの無効化、Security Command CenterのAgent Engine Threat Detectionによる監視が推奨される。

From: ![]() Google’s Vertex AI Vulnerability Enables Low-Privileged Users to Gain Service Agent Roles

Google’s Vertex AI Vulnerability Enables Low-Privileged Users to Gain Service Agent Roles

【編集部解説】

今回の発見は、単なる技術的な脆弱性の報告を超えて、AI時代における新しいセキュリティリスクの本質を浮き彫りにしています。

問題の核心は「Confused Deputy(混乱した代理人)」と呼ばれる古典的な情報セキュリティの問題です。これは、高い権限を持つシステムを騙して、本来許可されていない操作を実行させる攻撃手法を指します。AIエージェントの時代において、この問題はさらに深刻化しています。複数のAIエージェントが連携して動作する環境では、1つのエージェントを騙すだけで、連鎖的に権限が昇格していく可能性があるからです。

特に注目すべきは、Googleが今回の問題を「意図した通りの動作」と回答している点でしょう。これは技術的な不具合ではなく、利便性とセキュリティのトレードオフとして設計された仕様だということを意味します。クラウドサービスの「管理された」サービスエージェントは、AI機能をすぐに使えるようにするため、広範な権限を自動的に付与される設計になっています。

RockCyberのCEO、ロック・ランブロス氏は「Orcaが発見したAzure Storageの権限昇格でMicrosoftは『設計通り』と答え、AquaによるAWS SageMakerの横方向移動パスでAWSは『期待通りの動作』と答えた。クラウドプロバイダーは『共有責任モデル』を自らの安全でないデフォルト設定の責任回避シールドに変えてしまった」と指摘しています。

実際、2024年11月にもPalo Alto Networksが同様のVertex AIの脆弱性を報告しており、Googleは当時修正したと述べていました。しかし今回の発見は、構造的な設計の問題が依然として残っていることを示唆します。

最大のリスクは、ほとんどの企業がサービスエージェントの動作を監視していない点にあります。Greyhound Researchのサンチット・ヴィル・ゴギア氏は「サービスエージェントが悪用されても、攻撃者のように見えず、プラットフォームが仕事をしているように見える。これがリスクを深刻にしている」と警鐘を鳴らしています。

現時点で企業が取れる対策は限られています。カスタムロールを作成して最小権限の原則を適用する、Security Command Centerを使ってメタデータアクセスを監視するといった対策が推奨されていますが、これらは追加コストを伴います。

重要なのは、クラウドベンダーの「管理された」が「セキュアである」を意味しないという認識です。AI技術の急速な普及に伴い、セキュリティ監査の範囲を再定義し、サービスエージェントを特権ユーザーとして扱う必要性が高まっています。

【用語解説】

サービスエージェント

Google Cloudが内部操作のためにリソースに自動的に付与する管理対象アイデンティティ。人間のユーザーアカウントとは異なり、サービス間の連携や自動処理を実行するための特別なアカウントである。デフォルトで広範な権限が付与されるため、悪用されると深刻な被害につながる。

権限昇格

攻撃者が最初に持っていた低い権限レベルから、より高い権限レベルへと段階的にアクセス権を拡大していく攻撃手法。読み取り専用の権限から始めて、最終的には管理者レベルの権限を獲得することを目指す。

Confused Deputy(混乱した代理人)

高い権限を持つシステムやサービスを騙して、本来許可されていない操作を実行させるセキュリティ上の問題。代理人(Deputy)が誰のために行動しているかを正しく判断できず、攻撃者の意図した操作を実行してしまう状態を指す。

リモートコード実行(RCE)

攻撃者が遠隔地から対象システム上で任意のコードを実行できる脆弱性。システムに直接アクセスする必要がなく、ネットワーク経由で悪意あるプログラムを実行できるため、極めて危険度が高い。

共有責任モデル

クラウドサービスにおいて、セキュリティ責任をクラウドプロバイダーと顧客で分担する考え方。クラウドプロバイダーはインフラのセキュリティを担保し、顧客はデータやアプリケーションのセキュリティを担保するという役割分担。

カスタムロール

クラウドサービスにおいて、事前定義されたロールではなく、組織の要件に合わせて特定の権限を組み合わせて作成するアクセス制御の設定。最小権限の原則を実現するために使用される。

【参考リンク】

Google Cloud Vertex AI(外部)

Googleが提供するエンタープライズ向けAI開発プラットフォーム。今回報告された脆弱性の対象サービス。

XM Cyber(外部)

エクスポージャー管理とセキュリティ検証を専門とする企業。今回のVertex AI脆弱性を発見した。

Google Cloud Security Command Center(外部)

Google Cloudのセキュリティおよびリスク管理プラットフォーム。脆弱性検出と脅威検出を一元管理。

【参考記事】

Google Vertex AI security permissions could amplify insider threats(外部)

クラウドベンダーが「設計通り」と回答する安全でないデフォルト設定の構造的問題を詳細に分析。

Privilege Escalation Bug in Google Vertex AI Grants Service Agent(外部)

2つの攻撃ベクトルの技術的詳細と、企業が取るべき具体的な対策を解説した記事。

【編集部後記】

クラウドベンダーの「管理された」という言葉に、私たちはどこまで安心してしまっているでしょうか。今回のVertex AIの事例は、便利さの裏側にある設計思想のトレードオフを改めて考えるきっかけになります。

もし皆さんの組織でAIサービスを活用されているなら、サービスエージェントがどんな権限を持っているか、一度確認してみる価値があるかもしれません。完璧なセキュリティは存在しませんが、リスクを知ることが最初の一歩です。皆さんはこの問題をどう捉えますか。