EUが2026年1月20日に提案した改訂サイバーセキュリティ法は、技術的なセキュリティ対策から地政学的リスク管理へと大きく舵を切る転換点となる。わずか数日前に発表されたAIセキュリティ標準規格ETSI EN 304 223と連動し、法律と技術標準が一体となってICTサプライチェーン全体を守る新時代の幕開けだ。

欧州委員会は改訂サイバーセキュリティ法を含む新たなサイバーセキュリティパッケージを提案した。このパッケージはEUのICTサプライチェーンのセキュリティを強化し、EU Agency for Cybersecurity(ENISA)の権限を強化する。

NIS2指令への改正案も同時に提出され、6,200社の零細・小規模企業を含む28,700社のコンプライアンスを容易にし、22,500社を対象とする新たな中小規模中堅企業カテゴリーを導入する。

改訂法はEUの18の重要セクター全体でリスクを特定・軽減し、第三国の高リスクサプライヤーからのICTコンポーネント使用禁止を含む措置を導入する。刷新されたEuropean Cybersecurity Certification Frameworkは12か月以内に認証スキームを開発可能とし、企業のコンプライアンス負担を軽減する。

ENISAはEuropolおよびComputer Security Incident Response Teamsと協力してランサムウェア攻撃対応を支援し、Digital Omnibusで提案されたインシデント報告の単一窓口を運営する。

【編集部解説】

今回の改訂サイバーセキュリティ法の提案は、EUが「サイバーセキュリティを技術的な問題から地政学的な問題へ」と位置づけを大きく転換した象徴的な動きです。特に注目すべきは、ICTサプライチェーンのセキュリティリスクを「第三国の干渉」として明確に定義し、高リスク国のサプライヤーを排除する法的根拠を整えた点でしょう。

この背景には、2019年の5Gセキュリティツールボックス以降、EU域内で進められてきた通信インフラからの特定国製品排除の動きがあります。今回の法案はその実効性を高め、EU全体の18の重要セクターに同様の枠組みを適用する狙いがあります。

注目すべきは「規制の簡素化」と「セキュリティ強化」を同時に実現しようとする設計思想です。28,700社に影響するNIS2指令の改正では、22,500社を対象とする新たな「小規模中堅企業」カテゴリーを創設し、コンプライアンスコストを削減します。さらにインシデント報告を単一窓口に集約することで、企業の報告業務を大幅に削減する計画です。

認証フレームワークの刷新も重要な変化をもたらします。従来は製品・サービスの技術的認証に限定されていましたが、今後は企業の「サイバーポスチャー(セキュリティ態勢全体)」も認証対象となります。これにより、組織のセキュリティ成熟度を可視化し、サプライチェーン全体の信頼性を評価できる仕組みが整います。

ENISAの役割拡大にも注目が必要です。従来の調整機関から、Europolや各国のCSIRTsと連携してランサムウェア攻撃の対応支援を行う実働組織へと変貌します。脆弱性管理サービスの提供や、サイバーセキュリティスキル認証制度の構築など、民間企業にとって実用的なサポート機能を強化する方針です。

一方で、この法案には慎重な議論が必要な側面もあります。第三国サプライヤーの排除基準が政治的判断に左右されるリスク、中小企業への実質的な負担増の可能性、そして認証スキームの12か月開発という目標の実現可能性などです。

欧州議会とEU理事会の承認プロセスを経て発効となりますが、加盟国には国内法化まで1年の猶予が与えられます。2027年頃から本格施行となる見通しです。

【用語解説】

ICTサプライチェーン

情報通信技術(Information and Communication Technologies)に関わる製品やサービスが、原材料調達から製造、流通、運用、廃棄に至るまでの一連の供給網を指す。特にハードウェア、ソフトウェア、クラウドサービスなどの提供プロセス全体を含む。

NIS2指令

Network and Information Security Directive 2の略称。EU域内の重要インフラや重要サービスを提供する事業者に対してサイバーセキュリティ対策を義務付ける指令。前身のNIS指令を大幅に強化し、対象事業者の範囲を拡大した。

サイバーポスチャー

組織全体のサイバーセキュリティ態勢や体制を包括的に示す概念。技術的対策だけでなく、ガバナンス、人材、プロセス、リスク管理体制などを総合的に評価する指標として用いられる。

CSIRTs

Computer Security Incident Response Teamsの略。サイバーセキュリティインシデントに対応する専門チーム。各国や組織に設置され、脅威情報の共有、インシデント対応支援、復旧支援などを行う。

5Gセキュリティツールボックス

EUが2019年に策定した5G通信網のセキュリティリスク評価と対策のための共通フレームワーク。高リスクサプライヤーへの依存軽減や、重要資産における制限措置などを含む。

ランサムウェア

コンピュータやデータを暗号化して使用不能にし、復旧と引き換えに身代金を要求するマルウェアの一種。近年、重要インフラや企業を標的とした攻撃が急増している。

【参考リンク】

ENISA(EU Agency for Cybersecurity)(外部)

EUのサイバーセキュリティ専門機関。加盟国間の連携促進、脅威分析、認証スキームの管理などEU全体のサイバーセキュリティ能力向上を担う

欧州委員会デジタル戦略(サイバーセキュリティ法)(外部)

EUサイバーセキュリティ法に関する公式情報ページ。法案の目的、認証フレームワークの詳細、ENISAの役割拡大など網羅的に提供

Europol(欧州刑事警察機構)(外部)

EU加盟国の法執行機関を支援。European Cybercrime Centreを通じてランサムウェアや重大サイバー攻撃の捜査支援を行う

【参考記事】

New EU cybersecurity package strengthens resilience and ENISA powers(外部)

2026年1月20日発表のEUサイバーセキュリティパッケージ全体像を解説。ENISAの権限拡大や認証フレームワーク刷新など包括的改革を整理

Commission strengthens EU cybersecurity resilience and capabilities(外部)

欧州委員会公式発表に基づき28,700社への影響、22,500社対象の新カテゴリー、18重要セクターのリスク評価詳細を報道

EU Cybersecurity Act | Shaping Europe’s digital future(外部)

欧州委員会公式サイト。改訂背景、認証スキーム12か月開発目標、サプライチェーンセキュリティ横断的フレームワークなど詳述

Cybersecurity Act review: What to expect | European Parliament(外部)

欧州議会シンクタンクの分析記事。改訂法案の承認プロセス、加盟国の国内法化1年移行期間、潜在的課題を専門的視点で検討

【編集部後記】

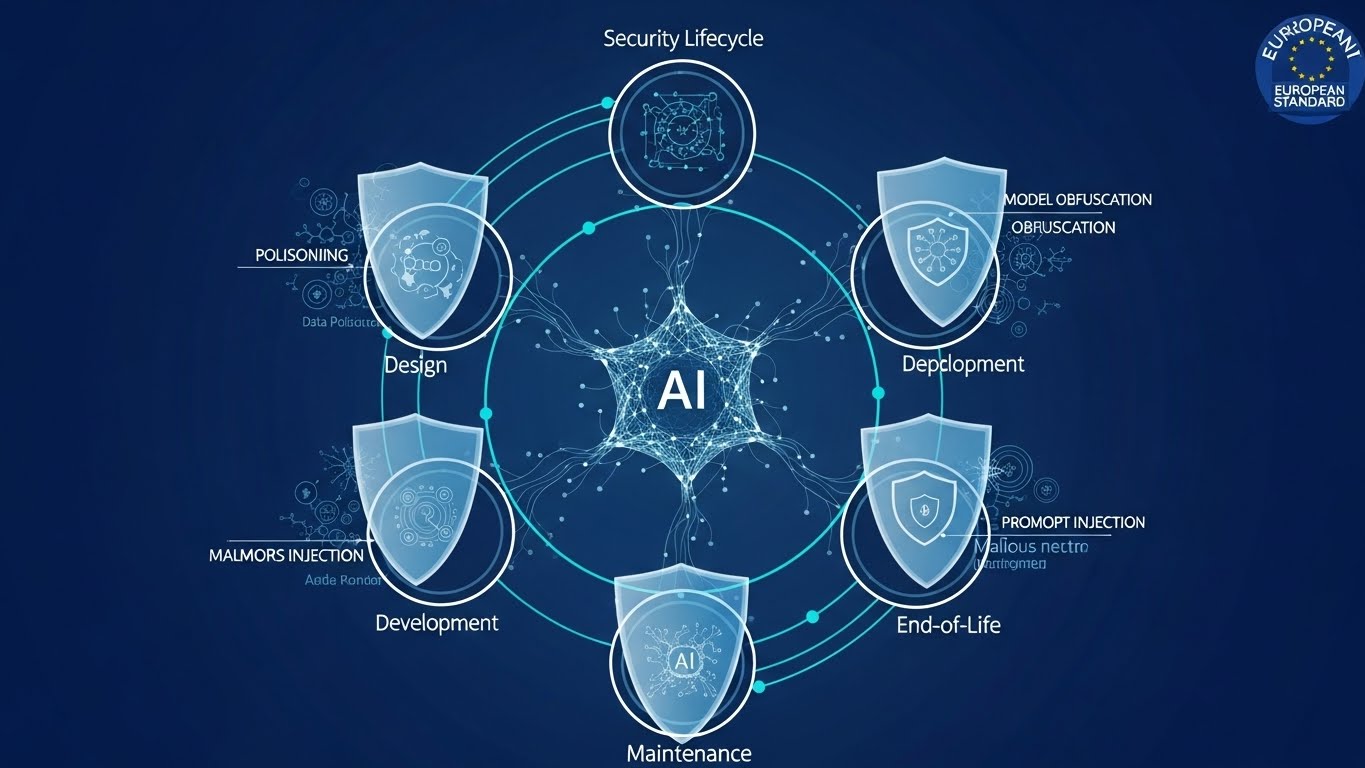

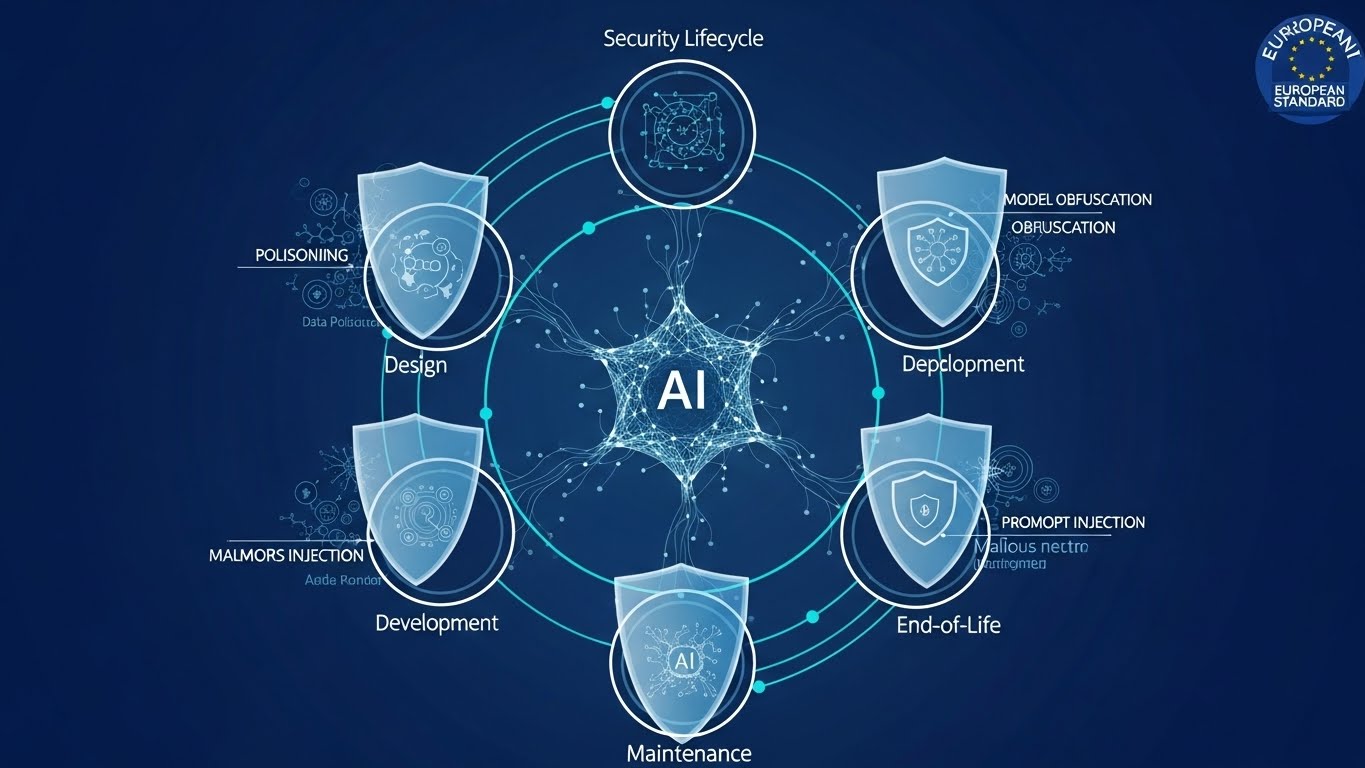

今回の改訂サイバーセキュリティ法の提案は、わずか5日前に当サイトで報じたETSI EN 304 223(AIセキュリティ標準規格)と深く連動しています。この2つのニュースを並べて見ると、EUが描くサイバーセキュリティ戦略の全体像が見えてきます。

ETSI EN 304 223は「どのようにAIをセキュアにするか」という技術的な実装基準を示しました。一方、今回の法改訂は「なぜ、何を守るべきか」という法的・制度的枠組みを提供しています。言い換えれば、ETSIが「How(方法論)」を、今回の法案が「What & Why(対象と理由)」を担当しているのです。

興味深いのは、両者とも「サプライチェーン全体」と「ライフサイクルアプローチ」という共通の思想を持っている点です。ETSIはAIシステムの設計から廃棄まで13の原則を定め、今回の法案はICT製品が設計段階からサイバーセキュアであることを保証しようとしています。

さらに注目すべきは、ENISAの役割拡大です。今回の改訂法で、ENISAはETSIなどの標準化機関と直接連携し、認証スキームを12か月で開発する責任を負います。つまり、法律と技術標準が別々に動くのではなく、ENISAを中心に一体的に運用される仕組みが構築されつつあるのです。

日本企業にとって、これは単なる「EU域内の規制」ではありません。AI製品を提供するならETSI標準への準拠が、ICT製品を提供するなら改訂サイバーセキュリティ法への準拠が求められます。グローバル展開を視野に入れるなら、この2つの基準をセットで理解する必要があるでしょう。

みなさんの組織では、製品やサービスのセキュリティ基準を策定する際、法規制と技術標準の両面から検討できているでしょうか。また、EUがこれほど迅速に法整備と標準化を進める中、日本はどのような立ち位置で国際的なルール形成に関与していくべきだと思いますか。

2026年1月中旬のわずか数日間に連続して発表されたこれらの動きを見ると、EUのサイバーセキュリティ政策が新たなフェーズに入ったことを実感します。私たちも一緒に、この変化の意味を考えていきたいと思います。