2025年12月11日ロンドン時間10:20より、オーフス大学のアランハ博士ら研究者によって「LINE-Break」というLINEにおける暗号化の脆弱性が発表された。

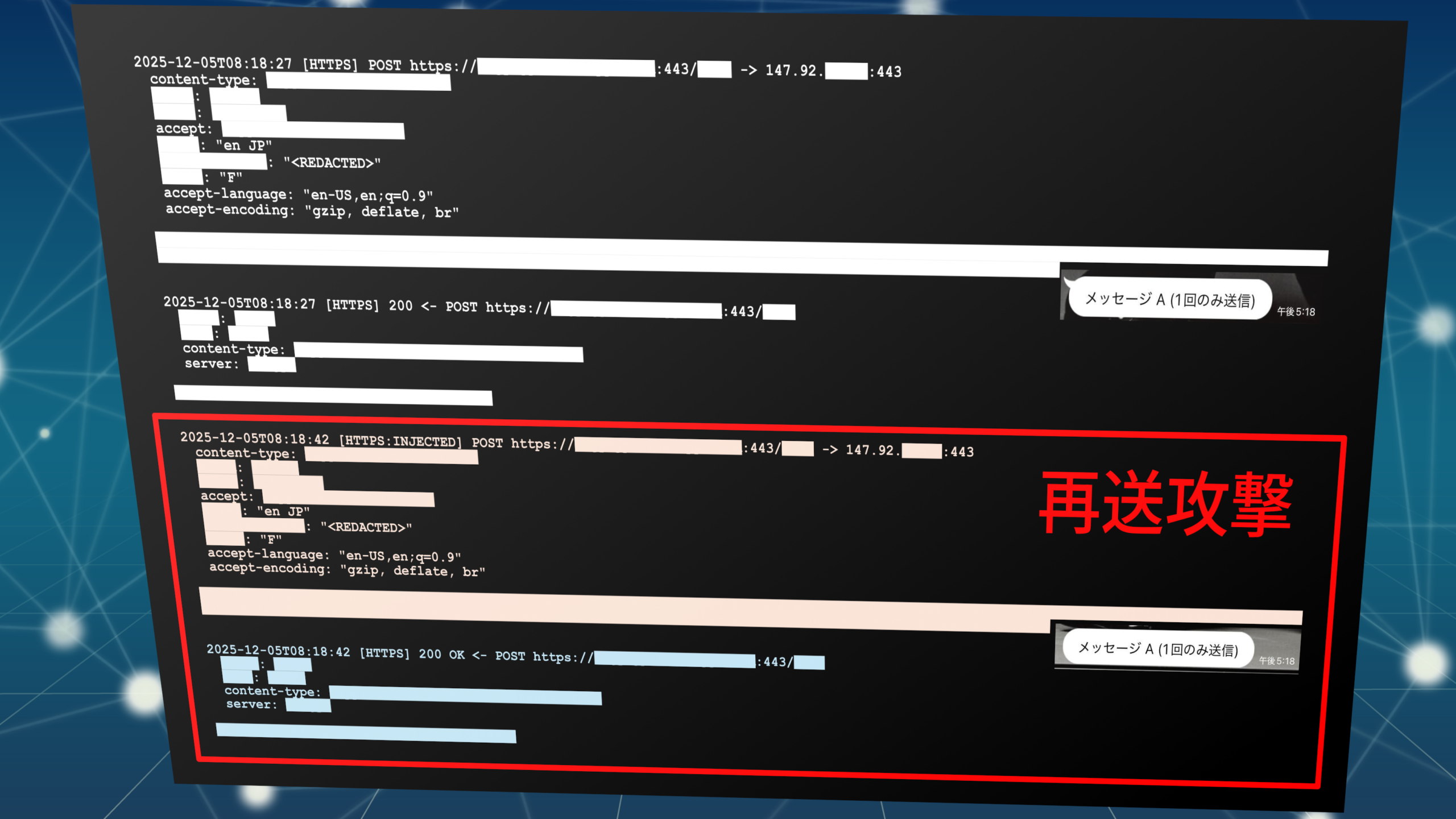

先立つ2025年12月5日、innovaTopia編集部は、実験的環境での攻撃テストによって、LINEに実際に「リプレイ攻撃」を許す脆弱性があることを確認した。この試験は編集部内部のアカウントのみを使って行われ、結果は即日LINEヤフー社に報告された。

試験は実験的に編集部のCA証明書を信用するように設定されたiOS端末で行われた。これによって、HTTPSが破れた状況を再現できる。HTTPSが破れた状況下では、ネットワークを能動的に攻撃できる攻撃者がメッセージの送信を再送(リプレイ)できることが明らかになった。

画像でも一部情報は白塗りしており、詳細は現時点では掲載しないが、メッセージプロトコルの中に充分に認証されていないカウンタがあることが編集部の解析で判明した。

これはinnovaTopia限定の独自記事です。

【編集部解説】

今回注目するべき点は、実際にLINEに対するリプレイ攻撃が、特定の条件下では行えることをニュースメディアとして世界で初めて実証したことです。

この特定の条件というのは、HTTPS/TLS暗号化(トランスポート暗号化、端末とサーバーの間の暗号化)が破れたという状況下でのことです。この状況では、ウェブサイトやウェブアプリなどは、基本的に攻撃に対して脆弱になるので、滅多に起きるべきでないことです。この条件下では、銀行のネットバンクへのログインのパスワードでさえ盗まれるので、直ちに一般の利用者が大騒ぎする必要があるものではありません。

ただし、セキュリティというのは、「万が一」を想定して多重の防護を行うものです。LINEはウェブページではなく、PCやスマートフォン等にインストールするアプリなので、HTTPSが破れた状況にも備えるべきだと考えられます。

過去にも、LINEに対するものではありませんが、不正なHTTPS証明書が第三者のドメインに対して発行されてしまうインシデントは発生していますし、HTTPS自体にも、未知の脆弱性があることを想定するべきです。

LINEはE2EE(エンド・トゥ・エンド暗号化)を標榜しています。E2EEというのは、サーバーさえも暗号化を解読したり改竄したりできないように、HTTPSのような通常の暗号化(サーバー~端末)だけではなく、端末~端末(例、スマートフォン間)をフルで暗号化することです。今回の結果はこのE2EEの約束を破るものです。国際的に利用されるチャットアプリとして標榜している安全性が実際にはその通りではなかった、というのが今回の重大性です。

【用語解説】

E2EE(エンド・トゥ・エンド暗号化)の持つべき特性

- 機密性(confidentiality; 内容が中間者によって解読されない)

- 完全性(integrity; いかなる改竄も検出可能)

- 真正性(authenticity; 正しい相手と通信していることを検証可能)

- 前方秘匿性(forward secrecy; 将来の鍵の漏洩によって過去の通信を解読できない)、場合によっては省かれる文献もある

【参考リンク】

LINE-Break: Cryptanalysis and Reverse Engineering of Letter Sealing

(BlackHat Europe 2025における最初に発見した研究者による発表スライド)

【関連記事】

LINE Messaging Bugs Open Asian Users to Cyber Espionage (DarkReading)

【編集部後記】

セキュリティというものは、破られることを前提として、何重にも堀を張り巡らせることです。今回の教訓として、このセキュリティの原則を思いだし立ち返る必要があるのではないでしょうか。

編集部では、LINEヤフー社や研究者に連絡を取り、今後アップデート記事を掲載する予定です。

更新: 2025/12/22

編集部では、この記事の公開後、研究者グループやLINEヤフー社、日本政府の内閣官房サイバーセキュリティ統括室とも連絡を取り、技術的な面からも深堀りした記事(以下リンク)を公開しました。