Check Point Researchが12月16日に発表した最新の技術レポートによると、中国関連の脅威アクターJewelbugは、2025年7月以降、ヨーロッパの政府機関を標的とする活動を増やしている。東南アジアや南米の組織への攻撃も継続中だ。Check Point ResearchはこのグループをInk Dragonとして追跡しており、CL-STA-0049、Earth Alux、REF7707とも呼ばれる。

同グループは少なくとも2023年3月から活動している。Check Point Softwareのエリ・スマジャ氏によると、ヨーロッパ、アジア、アフリカ全域で政府機関や通信組織を含む数十の被害者に影響を与えている。2025年初頭にElastic Security LabsとPalo Alto Networks Unit 42がFINALDRAFTというバックドアの使用を報告した。攻撃チェーンでは、WebシェルやVARGEIT、Cobalt Strikeビーコンを使用する。

ASP.NETマシンキーを悪用したViewStateデシリアライゼーション攻撃を実行し、カスタムShadowPad IISリスナーモジュールをインストールする。マルウェアツールキットには、ShadowPad Loader、CDBLoader、LalsDumper、032Loader、FINALDRAFTが含まれる。

From: ![]() China-Linked Ink Dragon Hacks Governments Using ShadowPad and FINALDRAFT Malware

China-Linked Ink Dragon Hacks Governments Using ShadowPad and FINALDRAFT Malware

【編集部解説】

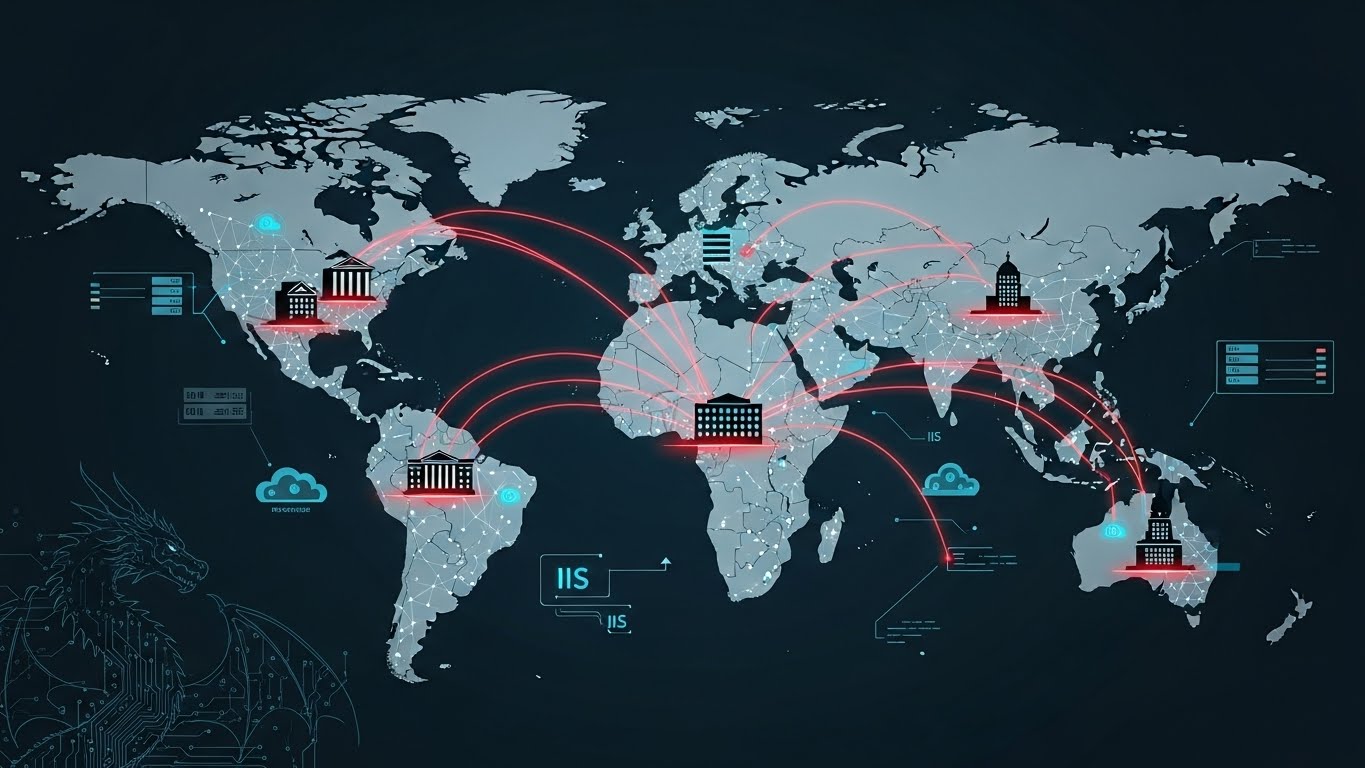

今回のInk Dragonによる攻撃活動について、特筆すべき点は「被害者のインフラそのものを攻撃基盤に変える」という戦略です。Check Pointの調査によると、このグループは侵害したサーバーをただ監視するだけでなく、次の攻撃の中継地点として積極的に活用しています。

従来のサイバー攻撃では、攻撃者が管理するサーバーから直接被害者へアクセスする単純な構造が一般的でした。しかしInk Dragonは、カスタマイズされたShadowPad IISリスナーモジュールを使用して、侵害したサーバーを分散型のリレーネットワークに組み込みます。これにより、攻撃トラフィックの真の発信元が隠蔽され、1つの組織への侵入が他国の別組織への攻撃の踏み台となります。

このアプローチの危険性は、防御側の視点を根本から変える必要がある点にあります。従来は「自組織への侵入を防ぐ」ことに焦点が当てられていましたが、今後は「自組織が他者への攻撃インフラとして悪用されていないか」という視点も同時に持たなければなりません。

攻撃の初期段階では、ゼロデイ脆弱性ではなく、長年知られているASP.NET機械キーの設定ミスや、SharePointの脆弱性を悪用します。Check Pointの報告によると、2025年7月にはToolShell脆弱性の初期波で大規模スキャンを実施しており、限られた攻撃者グループのみが持つ早期アクセス権を持っていたことが示唆されています。

FINALDRAFTマルウェアの新バージョンは、Microsoft Graph APIとOutlookのドラフトメッセージを悪用してC2通信を行います。これは正規のクラウドサービスのトラフィックに紛れ込むため、通常のネットワーク監視では検出が極めて困難です。さらに、営業時間内にのみチェックインする機能を持ち、不審な時間帯の通信を避けることで、さらにステルス性を高めています。

興味深いのは、同じ被害環境でRudePandaという別の中国関連グループの活動も確認されている点です。両グループに運用上のつながりはないものの、同じ脆弱性を悪用して同じ組織に侵入していました。これは、1つのセキュリティ上の弱点が複数の高度な攻撃グループの入口となりうることを示しています。

【用語解説】

ShadowPad(シャドウパッド)

中国のサイバー攻撃グループが使用する高度なモジュール型バックドアマルウェア。2015年頃から活動が確認されており、複数の中国政府系ハッキンググループが共有するツールとして知られている。メモリ上で動作し、ファイル操作、プロセス制御、リモートシェル実行など幅広い機能を持つ。

FINALDRAFT(ファイナルドラフト)

Ink Dragonが使用するリモート管理ツール型マルウェアの一種。別名Squidoorとも呼ばれる。WindowsとLinuxの両方に感染可能で、Microsoft Graph APIやOutlookのドラフトメッセージを悪用してC2通信を行う。正規のクラウドサービスに偽装するため検出が困難。

ViewStateデシリアライゼーション攻撃

ASP.NET Webアプリケーションにおいて、ViewStateと呼ばれるデータの復元処理を悪用した攻撃手法。適切に保護されていないViewStateを改ざんすることで、サーバー上で任意のコードを実行できる。

IIS(Internet Information Services)

マイクロソフトが提供するWindows Server向けのWebサーバーソフトウェア。企業や政府機関で広く使用されているが、設定ミスや脆弱性が攻撃の入口となることがある。

C2(Command and Control / コマンド・アンド・コントロール)

攻撃者が侵害したシステムを遠隔操作するための通信インフラ。マルウェアに感染したコンピュータが攻撃者のサーバーと通信し、指令を受け取ったりデータを送信したりする仕組み。

Cobalt Strike(コバルトストライク)

本来はセキュリティテストのために開発された侵入テストツールだが、攻撃者によって悪用されることが多い。ネットワーク内での横展開やデータ窃取に使われる。

RDP(Remote Desktop Protocol)

マイクロソフトが開発したリモートデスクトップ接続用のプロトコル。攻撃者は認証情報を窃取した後、RDPを使って内部ネットワークへ侵入・移動することが多い。

LSASS(Local Security Authority Subsystem Service)

Windowsのセキュリティ認証を管理するプロセス。メモリ内に認証情報を保持するため、攻撃者がLSASSをダンプすることでパスワードやトークンを窃取できる。

APT(Advanced Persistent Threat / 高度で持続的な脅威)

国家や組織が支援する高度なサイバー攻撃グループによる、長期間にわたる標的型攻撃を指す。情報窃取やスパイ活動を目的とすることが多い。

ToolShell

Microsoft SharePointの認証バイパスと安全でないデシリアライゼーションを組み合わせた脆弱性チェーン。CVE-2025-49706、CVE-2025-53771、CVE-2025-49704、CVE-2025-53770などが該当し、認証されていないリモートコード実行を可能にする。

【参考リンク】

Check Point Software Technologies(外部)

イスラエルのサイバーセキュリティ企業。今回のInk Dragon調査レポートを発表したCheck Point Researchの親組織。

Elastic Security Labs(外部)

Elasticが運営するセキュリティ研究チーム。FINALDRAFTマルウェアの初期報告を行った組織の一つ。

Palo Alto Networks Unit 42(外部)

Palo Alto Networksの脅威インテリジェンスチーム。世界中のサイバー攻撃を調査・分析しレポート公開。

Microsoft Security Response Center(外部)

マイクロソフトの公式セキュリティ情報センター。脆弱性情報やセキュリティアップデートに関する情報を提供。

【参考記事】

Ink Dragon’s Relay Network and Stealthy Offensive Operation(外部)

Check Point Researchによるオリジナルの技術レポート。ShadowPad IISリスナーモジュールの詳細とリレーネットワークの仕組みを包括的に解説。

China’s Ink Dragon hides out in European government networks(外部)

Ink Dragonが数十の被害者に影響を与え、2025年後半からリレーベースの運用を開始したことを報道。

Chinese spy group Ink Dragon is turning victims into infrastructure(外部)

侵害された組織が他国の攻撃を支援するインフラに転用される仕組みを解説。攻撃者の管理行動マッピング手法を報告。

【編集部後記】

今回の事例で最も考えさせられるのは、「自組織が知らぬ間に他者への攻撃の踏み台にされている可能性」です。セキュリティ対策というと、自社を守ることばかりに目が向きがちですが、侵害されたインフラが世界中の攻撃に加担させられているとしたら、その責任の所在はどこにあるのでしょうか。

みなさんの組織では、IISやSharePointサーバーの設定を最後に見直したのはいつですか。長年放置された設定ミスが、今この瞬間も攻撃者の入口になっているかもしれません。一緒に考えてみませんか。

がもたらす「アンテザード・ソサエティ」の衝撃-300x200.png)