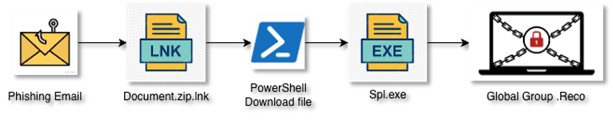

Forcepoint X-Labsのリディア・マケリゴットが2026年2月9日に発表した報告によると、Phorpiexキャンペーンが「Your Document」という件名のフィッシングメールを通じて大規模攻撃を展開している。

攻撃者はDocument.doc.lnkという名前のWindowsショートカットファイルを添付し、クリックするとcmd.exeとPowerShellを経由して178[.]16[.]54[.]109からspl.exeをダウンロードする。最終的にGLOBAL GROUPランサムウェアが展開される。このランサムウェアはMamonaの後継で、C2サーバーに接続せず完全にオフラインで動作する点が特徴である。ChaCha20-Poly1305暗号化アルゴリズムを使用してファイルを暗号化し、.Reco拡張子を付加する。

ミューテックスGlobal\Fxo16jmdgujs437とファイルマーカーxcrydtednotstill_amazingg_time!!により識別可能である。

From: ![]() Phorpiex Phishing Campaign Delivers GLOBAL GROUP Ransomware

Phorpiex Phishing Campaign Delivers GLOBAL GROUP Ransomware

【編集部解説】

今回のPhorpiexキャンペーンが示すのは、サイバー攻撃の「古典と最新の融合」です。2010年頃から活動する老舗ボットネットPhorpiexと、2025年7月に登場したばかりのGLOBAL GROUPランサムウェアの組み合わせは、攻撃者たちが実績ある配信インフラと最新のランサムウェア技術を効率的に組み合わせていることを物語っています。

特筆すべきは、GLOBAL GROUPの「完全オフライン動作」という設計思想です。従来のランサムウェアの多くはC2サーバーと通信して暗号化キーを取得しますが、このランサムウェアはホストマシン上でキーを生成します。つまり、エアギャップ環境(物理的にネットワークから隔離された環境)でも動作可能なのです。

この特性は防御側にとって深刻な課題をもたらします。多くの組織はネットワークトラフィックの異常を監視することでマルウェアを検出していますが、通信しないランサムウェアに対してこの手法は無力です。エンドポイントの動作そのものを監視する必要があります。

暗号化アルゴリズムにChaCha20-Poly1305が採用されている点も見逃せません。これは認証付き暗号化(AEAD)と呼ばれる方式で、暗号化と同時に改ざん検出も行います。つまり、攻撃者の秘密鍵なしには復号化できないだけでなく、ファイルの一部を書き換えて復号を試みることもできません。GLOBAL GROUPの前身であるMamonaには復号ツールが公開されていましたが、この新バージョンではそうした抜け道が塞がれています。

LNKファイル(Windowsショートカット)を使った攻撃手法も巧妙です。これは「Living off the Land(LotL)」と呼ばれる戦術の一環で、システムに元々存在する正規のツール(cmd.exe、PowerShellなど)を悪用します。正規のプログラムが正規の方法で動作するため、従来型のアンチウイルスソフトでは検出が困難です。

さらに懸念されるのは、GLOBAL GROUPがRansomware-as-a-Service(RaaS)モデルで運営されている点です。AI駆動の交渉チャットボットを備え、アフィリエイト向けの管理画面はモバイルからもアクセス可能という、まるでSaaSビジネスのような洗練された運営体制を持っています。これにより技術力の低い攻撃者でも高度な攻撃を実行できてしまいます。

このキャンペーンが「Your Document」という単純な件名で成功している事実は、技術的な複雑さよりも人間の心理を突くことの有効性を示しています。結局のところ、どれほど高度な防御システムを構築しても、ユーザーが添付ファイルをクリックしてしまえば攻撃は成功します。

今後、このような「静かなランサムウェア」はさらに増加すると予想されます。防御側は、ネットワーク監視だけでなく、エンドポイントの異常な動作パターン検出、ユーザー教育、そして何よりも多層防御の重要性を再認識する必要があります。

【用語解説】

Phorpiex(フォーピエックス)

2010年頃から活動している老舗のボットネット型マルウェア。Malware-as-a-Service(MaaS)として運営され、ランサムウェアやクリプトマイナーなどの二次ペイロードを配信するプラットフォームとして機能する。軽量なダウンローダーを用いてフィッシングキャンペーンを展開することで知られる。

GLOBAL GROUP(グローバルグループ)

2025年7月に登場したランサムウェアファミリー。Mamonaランサムウェアの後継として開発され、C2サーバーとの通信を必要としない完全オフライン動作が特徴。Ransomware-as-a-Service(RaaS)モデルで運営されている。

LNKファイル(Windowsショートカット)

Windows環境で使用されるショートカットファイル。拡張子は.lnk。本来は実行ファイルやフォルダへのリンクを提供する正規の機能だが、コマンドを埋め込んで実行できるため、攻撃者に悪用されることが多い。二重拡張子を使うことで正規のドキュメントファイルに偽装される。

C2サーバー(Command and Control Server)

マルウェアが感染後に通信する指令管理サーバー。攻撃者はこのサーバーを通じて感染端末に命令を送ったり、暗号化キーを配布したりする。GLOBAL GROUPはこれを使用しない点が特異である。

ChaCha20-Poly1305(チャチャ20-ポリ1305)

認証付き暗号化(AEAD: Authenticated Encryption with Associated Data)アルゴリズム。ChaCha20ストリーム暗号とPoly1305認証タグを組み合わせたもので、暗号化と改ざん検出を同時に行う。攻撃者の秘密鍵なしには復号化不可能。

エアギャップ環境

ネットワークから物理的に隔離されたコンピュータシステム環境。機密情報を扱う軍事施設や重要インフラなどで採用される。通常、外部との通信を遮断することでマルウェア感染を防ぐが、GLOBAL GROUPのようなオフライン動作型ランサムウェアには無力となる。

Living off the Land(LotL / 環境寄生型攻撃)

システムに元々存在する正規のツールやプログラムを悪用する攻撃手法。cmd.exe、PowerShell、WMIなどのWindows標準ツールを使うため、マルウェアを新たにインストールする必要がなく、検出が困難になる。

Ransomware-as-a-Service(RaaS)

ランサムウェアをサービスとして提供するビジネスモデル。開発者がランサムウェアとインフラを提供し、アフィリエイト(実行者)が攻撃を展開する。身代金は両者で分配される。技術力の低い攻撃者でも高度な攻撃を実行可能にする。

Mamona(マモナ)

GLOBAL GROUPの前身となったランサムウェアファミリー。初期バージョンは比較的脆弱で、復号化ツールが公開されていたが、後継のGLOBAL GROUPではセキュリティが大幅に強化されている。

【参考リンク】

Forcepoint 公式サイト(外部)

サイバーセキュリティ企業Forcepointの公式サイト。今回の報告を発表したX-Labs部門は脅威インテリジェンスとマルウェア解析を専門とする研究チーム。

CRYPTREC(Cryptography Research and Evaluation Committees)(外部)

日本における暗号技術評価プロジェクト。総務省と経済産業省が共同で運営し、ChaCha20-Poly1305を含む暗号アルゴリズムの安全性評価レポートを公開。

Cyble Research & Intelligence Labs(外部)

サイバー脅威インテリジェンス企業。ランサムウェアグループの動向分析やダークウェブ監視を行い、GLOBAL GROUPを含む新興ランサムウェアの詳細レポートを提供。

【参考記事】

GLOBAL GROUP’s Golang Ransomware Expands Attacks Across Industries(外部)

GLOBAL GROUPランサムウェアの初期分析を行った記事。Mamonaランサムウェアの後継として登場し、複数の業界にわたって攻撃を拡大していることを報告している。

New Ransomware Operation ‘Global Group’ Launches with AI Negotiators(外部)

GLOBAL GROUPのRaaSビジネスモデルについて詳述。AI交渉ボットを搭載し、アフィリエイト向けの管理画面はモバイルデバイスからもアクセス可能という運営体制を報告。

Global Group ransomware gang running new campaign using Windows shortcut files(外部)

今回のPhorpiexキャンペーンと同時期に報じられたComputerworldの記事。Windowsショートカットファイルを使った攻撃手法の有効性について解説している。

New Yurei Ransomware Emerges: Go-Based Threat Uses ChaCha20-Poly1305(外部)

ChaCha20-Poly1305暗号化アルゴリズムを採用した別のランサムウェアYureiに関する記事。認証付き暗号化により復号化が事実上不可能になる仕組みを技術的に解説。

Living off the Land Attacks(外部)

Bitdefender公式サイト。Living off the Land(LotL)攻撃手法についての詳細解説。正規のシステムツールを悪用することで検出を回避する仕組みを説明。

Ransomware Detection and Prevention in Air-Gapped Networks(外部)

エアギャップ環境におけるランサムウェア対策について論じた記事。物理的に隔離されたネットワークでも、オフライン動作型ランサムウェアが脅威となることを指摘。

【編集部後記】

今回取り上げたGLOBAL GROUPのような「通信しないランサムウェア」は、私たちの防御の常識を覆すものです。ネットワークから隔離すれば安全、という考え方が通用しなくなりつつあります。

みなさんの組織では、エンドポイントの動作監視は実装されているでしょうか。また、「怪しいメールの添付ファイルは開かない」という基本が、日常業務の中で本当に徹底できているか、改めて振り返ってみる価値があるかもしれません。技術的な対策と人的な対策、どちらが欠けても防御は成立しない——このバランスについて、ぜひ一緒に考えていきたいと思います。

がもたらす「アンテザード・ソサエティ」の衝撃-300x200.png)