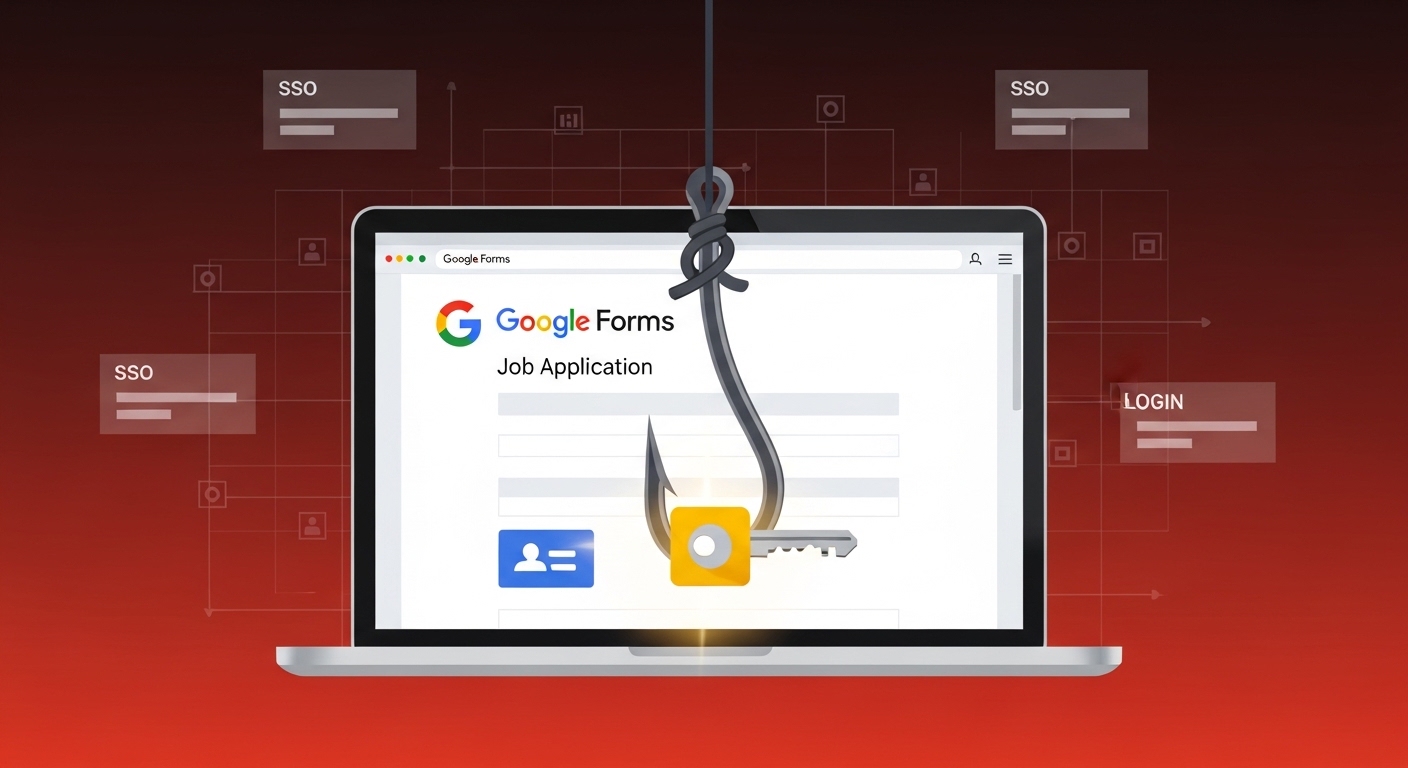

Malwarebytesのマルウェアインテリジェンス研究者ピーター・アーンツは2026年2月18日、求人をテーマにしたフィッシングキャンペーンに関する調査結果を公開した。攻撃者は正規のforms.google.comを偽装したサブドメイン「forms.google.ss-o[.]com」を使用し、Google Formsを模倣したWebサイトを構築していた。

偽サイトにはカスタマーサポート職の求人フォームが表示され、「サインイン」ボタンをクリックすると「id-v4[.]com」に遷移し、Googleアカウントの認証情報の入力を求められる仕組みであった。ドメインid-v4.comは約1年にわたり複数のフィッシングキャンペーンに使用されてきた。リンクはターゲットを絞ったメールやLinkedInのメッセージを通じて配布されたと推測される。現在、該当のフィッシングページは閉鎖されている。

From: ![]() Job scam uses fake Google Forms site to harvest Google logins

Job scam uses fake Google Forms site to harvest Google logins

【編集部解説】

今回報告されたフィッシングキャンペーンは、一見するとシンプルな「偽ログインページ」の手口に見えます。しかし、その構造をよく観察すると、攻撃者がソーシャルエンジニアリングの複数のレイヤーを巧みに組み合わせていることが分かります。

まず注目すべきは、ドメイン偽装の手法です。「forms.google.ss-o[.]com」というサブドメインは、正規のforms.google.comに酷似させたうえで、「ss-o」の部分でシングルサインオン(SSO)を連想させる設計になっています。SSOは企業や組織で広く採用されている認証方式であり、とくにIT業界に身を置く人ほど「SSOのログイン画面だろう」と自然に受け入れてしまう可能性があります。CrowdStrikeの解説によれば、SSOの普及に伴い、攻撃者はその認証フローの「信頼」を標的にする傾向を強めているとのことです。

次に、「求人」というルアー(おとり)の選択にも戦略性が見て取れます。2025年以降、求人をテーマにしたフィッシングは世界的に急増しています。Keepnetが公開した2025年のフィッシング統計では、採用関連フィッシングの64%がエンジニアリング職を標的にしていたと報告されています。リモートワークの普及やテック業界のレイオフが続く中、求職者の切迫感につけ込む手口は極めて高い成功率を収めているのが実情です。

技術的に興味深いのは、generation_form.php によるパーソナライズドURL生成の仕組みです。訪問者ごとに一意のURLを動的に生成し、使い捨てにすることで、セキュリティ研究者やURLスキャンサービスによる分析を困難にしています。リンクが共有された時点でGoogle検索にリダイレクトされる設計は、調査を妨害するアンチフォレンジック手法として洗練されたものと言えます。

また、偽フォームのページがGoogle Formsの免責事項(「このコンテンツはGoogleによって作成されたものでもGoogleが承認したものでもありません」)まで再現している点は、皮肉な巧みさと言えるでしょう。本来ユーザーを守るために存在する警告文が、逆に偽サイトの「本物らしさ」を演出する道具として利用されています。

このキャンペーンで使われたid-v4[.]comドメインが約1年間にわたり複数のフィッシングに再利用されてきた事実は、攻撃インフラの持続性という問題も浮き彫りにしています。2025年12月にDatadog Security Labsが報告したOktaを標的としたフィッシングキャンペーンでも、「sso[.]okta-secure[.]io」のようなSSO偽装ドメインが長期間にわたって運用されていました。こうしたインフラが迅速にテイクダウンされない限り、攻撃者は同じ基盤を使い回しながらキャンペーンを繰り返すことが可能です。

対策としてMalwarebytesが推奨するパスワードマネージャーの利用は、技術的に非常に有効です。パスワードマネージャーはURLの一致を厳密に検証するため、人間の目では見分けがつかないドメイン偽装に対しても自動入力を行いません。しかし、より根本的な防御としては、FIDO2やWebAuthnに基づくパスワードレス認証への移行が求められる段階に来ています。フィッシング耐性のある認証方式が普及すれば、認証情報の窃取そのものが無意味になる未来も見えてきます。

【用語解説】

フィッシング(Phishing)

正規のサービスや組織を装った偽のWebサイトやメールを用いて、ユーザーの認証情報や個人情報を詐取するサイバー攻撃手法である。

シングルサインオン(SSO: Single Sign-On)

1組の認証情報(ユーザー名とパスワード)で、複数の独立したアプリケーションやサービスにログインできる認証方式である。利便性が高い一方、SSOの認証画面を模倣したフィッシングも増加している。

ルアー(Lure)

フィッシング攻撃において、被害者を偽サイトへ誘導するための「おとり」を指す。求人情報、報酬通知、アカウント警告などが一般的なルアーとして使われる。

パーソナライズドURL

アクセスするユーザーごとに一意に生成される使い捨てのURLである。攻撃者はこれにより、セキュリティ研究者による分析やURLスキャンサービスでの共有を困難にしている。

FIDO2 / WebAuthn

パスワードに依存しない認証を実現するためのオープン標準である。FIDO Allianceが策定したFIDO2は、W3CのWebAuthn仕様とCTAPプロトコルで構成される。公開鍵暗号方式を使用し、フィッシング耐性の高い認証を可能にする。

【参考リンク】

Malwarebytes公式サイト(外部)

米国拠点のサイバーセキュリティ企業。マルウェア対策やAI搭載の詐欺検出ツール「Scam Guard」を提供している。

Google Forms(外部)

Googleが提供する無料のフォーム作成ツール。その信頼性を悪用したフィッシング攻撃が世界的に増加している。

FIDO Alliance公式サイト(外部)

パスワードレス認証の普及を推進する業界団体。FIDO2やWebAuthnなどのオープン認証標準を策定している。

LinkedIn(外部)

Microsoft運営のビジネス特化型SNS。求人プラットフォームとして利用される一方、フィッシングの配布経路としても悪用が報告されている。

【参考記事】

2025 Phishing Statistics: (Updated January 2026)(外部)

採用関連フィッシングの64%がエンジニアリング職を標的にしていたことなど、2025年のフィッシング統計をまとめた記事。

Investigating an adversary-in-the-middle phishing campaign targeting Microsoft 365 and Okta users(外部)

2025年12月に発生したOktaのSSO認証を標的としたフィッシングキャンペーンの調査報告。SSO偽装ドメインの実態を詳述。

200+ Phishing Statistics for 2026(外部)

2025年第1四半期のフィッシング攻撃が100万件超に達したことなど、最新の統計データを網羅的に収録した記事。

Analysing 2025’s top phishing trends(外部)

フィッシング攻撃の約3分の1がメール以外のチャネルで配布されていたことを報告。フィッシングのオムニチャネル化を分析。

How fraudsters abuse Google Forms to spread scams(外部)

Google Formsがフィッシングに悪用される手法を包括的に解説。TLS暗号化や動的URLが検知を困難にする構造を分析。

Top Impersonation Tactics Used in Social Engineering and Phishing(外部)

2025年のなりすまし攻撃手法を分析。APWGが第2四半期に113万件超のフィッシングを記録したことなどを報告。

【編集部後記】

「求人フォームに見えたから、つい入力してしまった」—この感覚は、誰にとっても他人事ではないはずです。私たちの日常にあるGoogle Formsのような「見慣れたUI」が、そのまま攻撃の武器になる時代に入っています。

パスワードマネージャーやFIDO2のようなフィッシング耐性のある認証手段について、この機会に一度見直してみませんか。皆さんが実践されている工夫があれば、ぜひ共有していただけるとうれしいです。